Darktrace detecteert veelvuldig gebruik van zeer effectieve social engineering-tactiek ClickFix

Social engineering-aanvallen zijn nog altijd een effectief wapen in het arsenaal van cybercriminelen. Door de komst van kunstmatige intelligentie (AI) kunnen cybercriminelen deze tactieken nu nog efficiënter en gerichter maken. Dit heeft geleid tot campagnes die nauwelijks meer van legitiem verkeer te onderscheiden zijn.

ClickFix is een social engineering-tactiek waarbij een foutmelding of routinematig verificatieproces wordt nagebootst. Sinds 2024 wordt deze techniek gebruikt door een breed scala aan cybercriminelen, van individuele aanvallers tot Advanced Persistent Threat (APT)-groepen zoals APT28 en MuddyWater, die respectievelijk banden hebben met Rusland en Iran. Het doel van ClickFix is om toegang te krijgen tot netwerken van organisaties en credentials en gegevens te exfiltreren. ClickFix wordt gebruikt bij aanvallen op diverse sectoren, waaronder de gezondheidszorg, horeca, de auto-industrie en de overheid.

Ondanks dat ClickFix geen nieuwe techniek is, wordt het nog altijd veelvuldig ingezet, wat suggereert dat het nog altijd zeer effectief is. En met een toenemend aantal AI-tools tot hun beschikking, hebben cybercriminelen de mogelijkheid om hun aanvallen nog efficiënter te maken dan ooit tevoren.

Hoe werkt ClickFix?

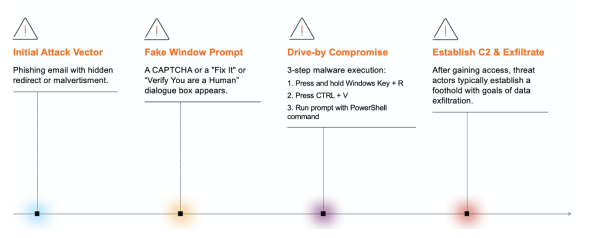

Eindgebruikers blijven het meest kwetsbare toegangspunt tot het netwerk van een organisatie. ClickFix-baiting is een vorm van uitbuiting van de eindgebruiker. Via een malafide link in een e-mail of malvertisement op gecompromitteerde legitieme websites worden gebruikers doorverwezen naar een kwaadaardige URL. Op deze site wordt de gebruiker vervolgens gevraagd om een verificatiestap te voltooien, een apparaat te registreren of een niet-bestaand probleem op te lossen, zoals een fout in de weergave van de webpagina. Wanneer de gebruiker deze stappen volgt, worden schadelijke PowerShell-opdrachten uitgevoerd en malware gedownload. PowerShell is een opdrachtregelshell die gebruikt wordt om taken en systeembeheer te automatiseren. Uit verder onderzoek blijkt dat deze malware naast het verzamelen van gegevens ook code bevat die bedoeld is om externe services te ontdekken en compromitteren.

Figuur 1. De aanvalsketen van ClickFix

Conclusie

ClickFix-baiting is een veelgebruikte tactiek waarbij aanvallers menselijke fouten misbruiken om beveiligingsmaatregelen te omzeilen. Door gebruikers te misleiden tot het uitvoeren van schijnbaar onschadelijke, alledaagse handelingen, krijgen aanvallers toegang tot systemen en gevoelige gegevens en kunnen ze deze exfiltreren.

Om zich te verdedigen tegen dreigingen zoals ClickFix, moeten organisaties verschillende stappen nemen die verder gaan dan basisbeveiliging. Dat begint met het trainen van medewerkers om dit soort tactieken te herkennen – niet alleen traditionele phishing, maar ook nieuwere social engineering-methoden die gebruikmaken van routinematige gebruikersacties. Daarnaast is een diepgaande verdedigingsaanpak belangrijk, met onafhankelijke beveiligingslagen voor endpoints, netwerken en de cloud. Netwerksegmentatie kan helpen de beweging te beperken als een aanvaller binnenkomt. Identiteits- en toegangscontrole moeten aanwezig zijn om de blootstelling te beperken. Verder zijn e-mail- en webfiltering nuttig om initiële lokmiddelen te blokkeren. Logging en monitoring zijn belangrijk om ongebruikelijk gedrag te detecteren. Als laatste is een incidentresponsplan essentieel, want wanneer aanvallen toch slagen, is responstijd van levensbelang.

Lees hier de volledige technische analyse van ClickFix op basis van een real-life incident.