Edwin van Andel: ‘Ethische hackers kunnen veel geld verdienen’

‘Op dertienjarige leeftijd kreeg ik de eerste computer van mijn vader. Toen die computer een keer vastliep, ben ik gaan leren hoe een assembler werkt en met deze kennis kreeg ik weer macht over het apparaat. Ik begon tooltjes te schrijven om bijvoorbeeld harde schijven uit te lezen. In die tijd was ik ook actief op Bulletin Board Systems en daarna maakte ik voor het eerst kennis met het internet. In die tijd stond alles open en kon je probleemloos harde schijven mounten. Als je toegang kreeg, ging je vervolgens kijken wat er op die schijf stond. Er bestond geen enkele logging en niemand zei dat er iets niet mocht. We deden dus dingen die niet mochten, maar alleen wist je dat niet. Op een gegeven moment realiseer je je dat het om bedrijfsinformatie gaat. Als je dat ging melden, kreeg je daar veel gedonder mee, want ze zien jou als hacker, terwijl het bedrijf de boel open heeft staan. Ik zeg altijd: hackers maken geen gaten, maar vinden gaten die er al zijn. Dat is een hele andere kijk op wat hackers doen.’

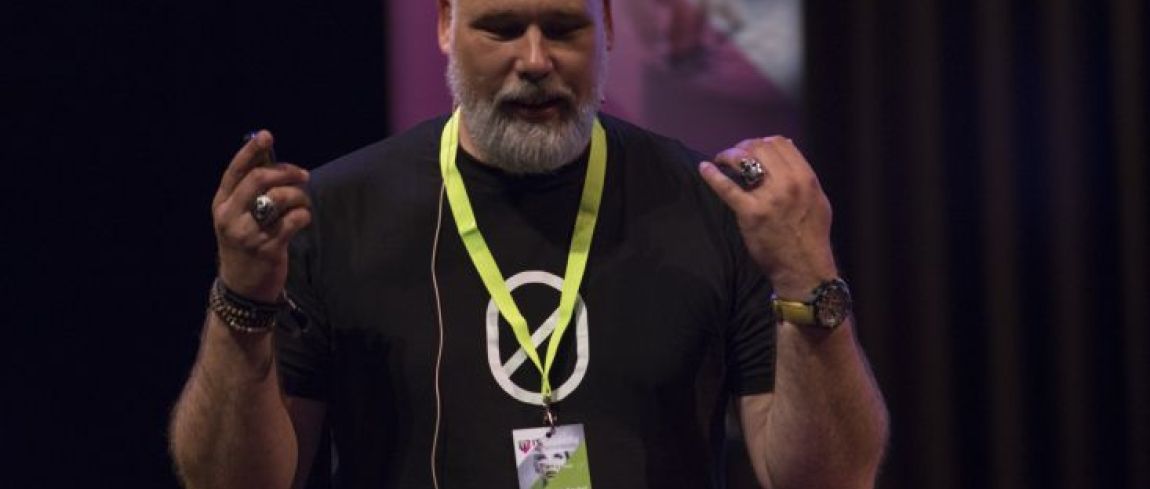

De bijnaam van Edwin van Andel in de hackerswereld is de specht. Hij komt aan die naam omdat hij net zolang blijft ‘tikken’ op systemen totdat hij ergens een gaatje in de beveiliging vindt. Nadat hij ruim twaalf jaar bij zijn eigen bedrijf Yafsec had gewerkt, trad hij in 2017 als CEO in dienst bij Zerocopter, een Amsterdams bedrijf dat beschikt over een legertje ethische hackers dat op zoek gaat naar kwetsbaarheden in computersystemen van bedrijven. ‘We werken volgens het no cure no pay principe. Als we geen kwetsbaarheden vinden, hoeft een opdrachtgever niets te betalen.’

Hoe zou je een ethische hacker willen omschrijven?

‘Een ethische hacker is iemand die vooral nieuwsgierig is en tegelijkertijd weet waar zijn grenzen liggen. Dat is in feite het ethische gedeelte. Stel, je stuit op een database en je wilt dat melden aan het bedrijf. Als ethische hacker download je dan niet de gehele database, maar je downloadt slechts één of twee records om aan te tonen dat belangrijke informatie te downloaden is en dan stop je. Voor jonge mensen is het soms lastig om te bepalen waar de grenzen liggen. Maar een ethische hacker weet waar zijn grenzen liggen. Hij zal proberen aan te tonen dat iets niet veilig is of dat ergens een gat in de beveiliging zit. Maar hij zal de gevonden kwetsbaarheid nooit misbruiken. Dat is in kort de essentie van de ethische hacker.’

Over welke vaardigheden moet je beschikken als je ethische hacker wilt worden?

‘Dat is heel erg afhankelijk van het doelgebied. Hackers hebben veel expertise in huis, maar ze weten nooit helemaal alles. Wat je ziet is dat mensen zich specialiseren op een bepaald gebied, bijvoorbeeld het hacken van websites of een online omgeving. Andere hackers zijn weer beter met hardware of het kraken van toegangspasjes. Dan heb je ook ethische hackers die gespecialiseerd zijn in social engineering.’

‘Bedrijven zoeken soms een ethische hacker die alles kan en die bestaan eigenlijk amper. Als een bedrijf een hacker in dienst neemt die handig is met tooltjes, dan weet weet je dat de basisdingen gevonden zullen worden. Alle bekende fouten zal een scanner vinden. Maar gaat het om een specifiek probleem, dan zal die ene hacker de oorzaak waarschijnlijk niet vinden. Dat is ook de reden waarom we bij Zerocopter met 150 ethische hackers naar een probleem kijken. We hebben dan veel meer ogen en expertise.’

Welke opleidingen kun je volgen als je ethische hacker wilt worden?

'Er bestaan wel opleidingen voor ethische hackers, maar die lopen over het algemeen erg achter op de praktijk. De beste hackers die ik ken, hebben nooit een opleiding gevolgd. Die hebben het vak geleerd in de praktijk. Als een ethische hacker een kwetsbaarheid ontdekt, zal hij dit netjes rapporteren. Tegen de tijd dat dit beveiligingsgat is gedicht, ben je zo een half jaar verder. Als deze kwetsbaarheid wordt verwerkt in een lesboek, is alles al gepatcht en zijn de bugs alweer verouderd. Er zijn wel goede opleidingen en die leren jou niet om een bepaalde bug te gebruiken, maar wel om kritisch na te denken en daar gaat het eigenlijk om.’

‘Als iemand in hackerswereld binnenkomt en roept: ik wil leren hacken en wie wil mij helpen? Niemand zal deze persoon dan helpen. Maar als iemand zegt: ik ben hiermee bezig en ik heb dit en dat geprobeerd en nu loop ik vast. Dan wordt het ander verhaal, want dan toon je aan dat je de wil hebt om te zoeken naar een oplossing en dan word je wel geholpen.’

Is het volgens jou zinvol om als mkb’er een ethische hacker in te schakelen?

'Als je kijkt naar het mkb, dan zijn ze daar niet zo met beveiliging bezig. Dat is het grootste probleem dat wij zien. In het mkb zijn ze vooral bezig met hun eigen producten en diensten. Gaat het om security, dan betalen ze voor iets wat ze niet zien. Security is geen product dat op de plank ligt. Op het moment dat een mkb’er geld uitgeeft aan security zijn ze veilig, maar ze zien er niets van terug. Ze denken: ik ben veilig en had de security misschien niet nodig.'

‘Een mkb’er zegt heel vaak tegen ons: waarom ben ik nou interessant voor hackers? Maar daar gaat het niet om. Een kwaadwillende hacker scant willekeurige IP-adressen en probeert overal binnen te komen. Heeft de hacker toegang tot een systeem verkregen, dan gaat hij pas kijken waar hij precies is. Dan is het te laat en dat beseffen veel bedrijven niet.’

‘Ik denk dat het verstandig is als bedrijven zich gaan verdiepen in hun eigen assets. Wat zijn de kroonjuwelen van mijn bedrijf? Als hackers de bedrijfsdatabase hacken, is het bedrijf niets meer waard. Gaat het om een gehackt website, dan is dat heel lastig en pijnlijk, maar het bedrijf blijft doordraaien. Het is goed als bedrijven gaan nadenken over beveiliging en wat ze daaraan moeten doen. Misschien kunnen ze een responsible disclosure beleid op hun website zetten. Dan wordt het interessanter.’

Responsible disclosure

Steeds meer bedrijven hebben een verklaring omtrent responsible disclosure op hun website staan. Hackers kunnen dan op een verantwoorde manier lekken melden. Het doel is om de veiligheid van systemen te verbeteren. Als hackers zich houden aan de Leidraad van Responsible Disclosure, een document opgesteld door het Nationaal Cyber Security Centrum (NCSC), dan is het hacken niet strafbaar. Om een lek bij een bedrijf aan te tonen, mogen ze niet niet meer downloaden dan strikt noodzakelijk. Met dit beleid loopt Nederland voorop.

Veel bedrijven bieden tegenwoordig een bug bounty programma. Ze stellen dan een budget beschikbaar voor hackers die gaten in de beveiliging vinden. Een hacker krijgt een geldbedrag als hij een belangrijk lek in de beveiliging of website heeft gevonden. ‘Bedrijven hoeven niet per se te betalen. Ze kunnen ook een mok of t-shirt sturen. Soms zetten bedrijven de ethische hackers in een hall of fame op hun website. Ze geven zo aan dat ze samenwerken met ethische hackers.’

Het nadeel van een responsible disclosure beleid is dat een bedrijf ook nepmeldingen gaat ontvangen. ’Een grote Nederlandse internetprovider kreeg vorig jaar duizend meldingen. Na onderzoek bleken maar dertig meldingen echt valide. Er zijn mensen die er een financieel slaatje uit proberen te slaan. Bedrijven ontvangen bijvoorbeeld berichten uit India waarin staat dat er een lek is gevonden. Pas na betaling van een geldbedrag zijn ze bereid te vertellen waar het lek zit.’

‘Er is een verhaal bekend van een hacker die een gat in de beveiliging vond en dat via een bug bounty programma bekend maakte. De hacker kreeg € 1500 voor het melden van de bug. Het bedrijf is toen gaan onderzoeken wat het gekost zou hebben als de bug op straat zou zijn beland. Ze zouden de website offline moeten halen en een marketing team zou nodig zijn geweest om de reputatieschade te herstellen. Ook de inzet van persvoorlichters was nodig. Al met al kwamen ze uit op een bedrag van 3,8 miljoen dollar. Dat is nogal een bedrag.’

Bestaan er ook ethische hackers die via een bug bounty programma volledig in hun levensonderhoud voorzien?

‘Vorig jaar was er iemand die meer dan een miljoen dollar aan uitbetaalde bounties heeft ontvangen. Bij bedrijven als Google en Facebook betalen ze tussen de $ 50.000 en $ 100.000 voor een goede melding. Dat zijn best pittige bedragen. Bij ons krijgen ethische hackers maximaal € 1.500 voor het melden van een zware bug en daarnaast bieden we een bonusfunctie. Overigens betalen sommige opdrachtgevers bij ons meer dan € 1.500 voor een melding. Sommige bugs vinden ze meer waard en dan betalen ze bijvoorbeeld € 10.000 aan de hacker. Dat soort dingen gebeuren in de praktijk en dat is alleen maar mooi.’

Stel, je hebt als bedrijf geen responsible disclosure beleid op je website staan en op een dag meldt een hacker zich met de mededeling dat hij lekken in de beveiliging heeft gevonden. Hoe ga je daar als ondernemer mee om?

‘Het risico is dat bedrijven denken: ik ben gehackt en ik ga nu aangifte doen tegen de hacker. Ik heb gezien dat een bedrijf zonder responsible disclosure beleid aangifte wilde doen tegen de hacker. Het bleek dat het OM de hacker niet ging vervolgen. Dat kwam omdat de hacker zich netjes had gehouden aan de algemene spelregels voor responsible disclosure. Hij had niet te veel gedownload en had het lek netjes gemeld bij het bedrijf. Daarnaast speelde ook nog een maatschappelijk belang, want door de bug bleken de tienduizenden klantgegevens in gevaar. Door de melding kwamen deze gegevens niet op straat te liggen.‘

‘We hebben een dienst bij Zerocopter waarbij we voor veel grote bedrijven alle meldingen die samenhangen met responsible disclosure afvangen. De meldingen komen bij ons binnen en ons team gaat ze bekijken en vaststellen of ze valide zijn. Als de melding correct is, maken we een rapport en nemen we contact op met het bedrijf. We bemiddelen in het gesprek tussen de hacker en het bedrijf. We zorgen ervoor dat alle meldingen goed worden afgehandeld. Alle nepmeldingen filteren wij eruit. Die krijgen onze klanten nooit te zien.’

Hackers kun je onderverdelen in twee groepen: criminele en ethische hackers. Het lijkt erop dat de groep ethische hackers in omvang groeit. Is dat ook zo?

‘Absoluut. Onze ethische hackers kunnen hacken wanneer ze tijd en zin hebben. Op het moment dat ze wat vinden en de melding is valide, dan krijgen ze in het kader van het bug bounty programma een geldbedrag.’

‘Voor jonge mensen is het soms verleidelijk de verkeerde kant op te gaan Je ziet soms dat een jonge hacker op een database met creditcardgegevens stuit en daarover gaat praten. Een hacker wil namelijk graag vertellen hoe goed hij is. Maar hij kan niets met die creditcardgegevens. Want hij weet dat hij te maken krijgt met de politie als hij deze gegevens gaat gebruiken. Op een gegeven moment hoort een criminele organisatie dat deze jonge hacker over creditcardgegevens beschikt en ze bieden hem € 15.000 voor de database. Dan ben je vijftien jaar en wat doe je dan? Je verkoopt de gegevens. Maar ze denken niet na over het feit dat zo’n criminele organisatie een paar weken bij de jonge hacker terugkomt en vraagt: kun je nog een bestand met creditcardgegevens leveren? Als hij niet kan leveren, dreigen ze met zijn familie te gaan praten. Zo rollen die jonge gasten de criminele hoek in. Dat soort dingen gebeuren.’

‘Het is natuurlijk heel mooi als jongeren in de gecontroleerde omgeving van een bug bounty platform kunnen hacken. Ze krijgen geld voor de dingen die ze vinden. Bij veel jongens en meiden gaat het niet eens om het geld. Ze willen graag genoemd worden als hacker. Het gaat ze om de eer. Ze willen beter zijn dan de persoon die boven ze staat in de ranking. Want het is gewoon een spel voor ze en dat is iets wat ze nu kunnen bieden.’

Is er ook een trend waarneembaar dat black hat hackers de overstap maken naar het ethische hacken?

‘Er is een hele goede aanwas van mensen die bug bounties doen. We zien dat hackers steeds vaker een ethische manier bugs melden bij bedrijven. Het zou kunnen dat ze zonder de bug bounties de andere kant op zouden zijn gedaan, maar dat blijft een lastige vraag. Als een jonge jongen iets steelt bij een supermarkt en wordt betrapt, dan krijgt hij met veel personen te maken: de winkeleigenaar, de politie, de ouders en de school. Maar als een jongen op een zolderkamertje bedrijven zit te hacken, dan spreekt niemand hem aan. Er is dan geen controle en dat is een beetje het risico. Heel veel jongens en meiden vinden het gewoon heel interessant om te kijken hoever ze kunnen komen. Het is een spel voor ze. De vraag is natuurlijk wat ze ermee gaan doen. Via voorlichting kunnen we ouders erop attenderen dat ze op hun kinderen moeten letten en met ze moeten praten, zodat ze ook weten dat je met hacken ook op een ethische manier veel geld kunt verdienen. Dan zul je zien dat er veel meer ethische hackers komen en dat het een stuk veiliger wordt.’‘

Waar komen volgens jou de grootste gevaren vandaan als je kijkt naar cybercriminaliteit wereldwijd?

‘Als we kijken naar cybercriminaliteit, dan krijgt het online gedeelte altijd alle aandacht. Maar er gebeurt natuurlijk zoveel meer. Criminelen hacken pasjes en ook op het gebied van social engineering gebeurt er veel. Maar op dit moment is phishing nog steeds een grote bedreiging voor bedrijven. Hackers analyseren het bedrijf en kijken welke personen contact met elkaar hebben. Ze kijken welke interesses ze hebben en versturen dan uit naam van een bepaalde collega een e-mail met een interessante link. Als de ontvanger erop klikt, is de computer besmet en kan de hacker de systemen in. Dat soort dingen gebeuren veel. Het is ook heel lastig om jezelf hiertegen te beveiligen, want hoe beter de e-mail eruit ziet, hoe moeilijker het is om niet op de link te klikken.’

‘Daarnaast heb je te maken met bedrijven die niet updaten. Dus die hebben systemen online staan waarvan ze weten dat die getest moeten worden, maar dat is niet altijd mogelijk omdat ze voor de voortgang van het bedrijf in productie moeten blijven. Soms vergeten ze ook te updaten.’

‘Vroeger ontwikkelde een bedrijf een nieuwe website of software en daar deden ze een jaar over en daarna ging het live en een jaar later kwam de tweede versie. Na zo’n release deden ze een pentest en daarna dachten ze: het is nu wel veilig. Maar tegenwoordig ontwikkelen bedrijven in sprints dingen die bij wijze van spreken om de twee weken live gaan. Dus moet je nu gaan kijken naar een andere vorm van beveiliging. Je moet continu testen en met een pentest kan dat niet, want dan zou je elke week een nieuwe test moeten doen. Met onze platformen kun je dat integreren in je eigen ontwikkelomgeving. Dan wordt elke release getest door 10, 15 of zelfs 100 hackers, zodat je zeker weet dat de meeste fouten eruit zijn gehaald.’

Internet of Things is op dit moment een hot item. We zien steeds meer goedkope apparaten die 24x7 met het internet verbonden zijn. Hoe kijk jij tegen deze ontwikkeling aan?

‘Het grote probleem bij Internet of Things is de time to market. Iemand die een briljant idee heeft, gaat naar een investeerder en probeert het product zo snel mogelijk op de markt te krijgen. Ze willen de eerste zijn omdat ze dan veel marktaandeel kunnen pakken. Dus dan worden componenten bij elkaar gezocht en in elkaar geklikt, zodat een werkend product ontstaat. Daarna verschepen ze miljoenen exemplaren naar de consument. Ze denken niet eerst na over de beveiliging. Je ziet dus nu dat heel veel oude systemen met bekende fouten aan het internet hangen. Een hacker kan dus heel gemakkelijk een zo’n IoT-apparaat overnemen. Veel van de apparaatjes zijn verbonden met bedrijfsnetwerken en netwerken van consumenten. Hackers hebben dus zo snel toegang tot een netwerk. De hacker gebruikt het IP-adres van het kwetsbare netwerk om elders weer in te breken. Voor de wet is de eigenaar van het netwerk dus de inbreker, terwijl in werkelijkheid de hacker de boosdoener is.’

‘Vanuit het perspectief van een hacker denk ik mee in commissies om IoT-apparaten veiliger te maken. Eigenlijk zou je een keurmerk voor IoT-apparaten moeten hebben, maar dat is heel lastig en op dit moment kijken we of we iets kunnen bedenken met ratings. Dus je wilt bijvoorbeeld een IoT-apparaat met rating 1 in een Chinese webshop kopen. Dan weet je dat het apparaat niet getest en onveilig is. Een rating 3 houdt dan in dat het apparaat in Europa is gecertificeerd en de software redelijk veilig is. Zo hebben consumenten wat zekerheid als het gaat om veiligheid.’

Naast de hele goedkope IoT-apparaten uit de Chinese webshops zie je dat de bekende A-merken ook dergelijke hardware op de markt brengen. Zijn die IoT-apparaten veilig te noemen?

‘Honderd procent veilige apparaten zijn niet haalbaar, want er zullen ongetwijfeld altijd wel veiligheidslekken te vinden zijn. Wel weten de A-merken hoe belangrijk security is, dus die gaan zo’n apparaat heel anders in elkaar zetten. Die beginnen met een veilige basis. Natuurlijk kan er dan altijd nog een beveiligingsfout in het apparaat zitten, maar je bent in elk geval een stuk beter af dan een stuk hardware met een onveilig besturingssysteem. Dus daar zit wel degelijk een verschil en daar betaal je als consument ook voor. Je betaalt gewoon voor meer veiligheid.’

Wil je naar aanleiding van dit interview met Edwin van Andel over ethisch hacken meer over dit onderwerp en aanverwante zaken weten? Bezoek dan onze secties over cybersecurity, hacken, privacy, cybercrime, Internet of Things, hackers en data op WINMAG Pro.