Kaspersky ontdekt nieuwe malwarefamilie gebruikt door Andariel, subgroep Lazarus

Tijdens een diepgaand malware-onderzoek naar de activiteiten van Andariel, een beruchte subgroep van Lazarus, ontdekten Kaspersky-onderzoekers een nieuwe malwarefamilie genaamd EarlyRat. Deze malware wordt ingezet naast de DTrack-malware en Maui-ransomware die Andariel ook gebruikt.

Andariel, een advanced persistent threat (APT), opereert al meer dan tien jaar binnen de Lazarus-groep en staat al geruime tijd op de radar van Kaspersky-onderzoekers. Recentelijk hebben ze de campagne van Andariel gevonden en een voorheen ongedocumenteerde malwarefamilie blootgelegd en de aanvullende tactieken, technieken en procedures (TTP's) geïdentificeerd.

Andariel initieert infecties door gebruik te maken van een Log4j-exploit, waarmee aanvullende malware kan worden gedownload van de command-and-control (C2) infrastructuur. Hoewel het eerste stuk gedownloade malware niet werd vastgelegd, werd geconstateerd dat de DTrack-backdoor kort na de Log4j-exploit werd gedownload.

Een fascinerend aspect van het onderzoek kwam aan het licht toen Kaspersky in staat was om het opdrachtuitvoeringsproces te repliceren. Het werd duidelijk dat de commando's binnen de Andariel-campagne werden uitgevoerd door een menselijke operator. Waarschijnlijk door iemand met weinig ervaring omdat er vele fouten en typefouten werden gemaakt. De operator schreef bijvoorbeeld per ongeluk "Prorgam" in plaats van "Program".

Onderzoekers van Kaspersky stuitten onder andere op een versie van EarlyRat in een van de Log4j-gevallen. In sommige gevallen werd EarlyRat gedownload via de Log4j-kwetsbaarheid, terwijl in andere gevallen werd ontdekt dat phishing-documenten uiteindelijk EarlyRat implementeerden.

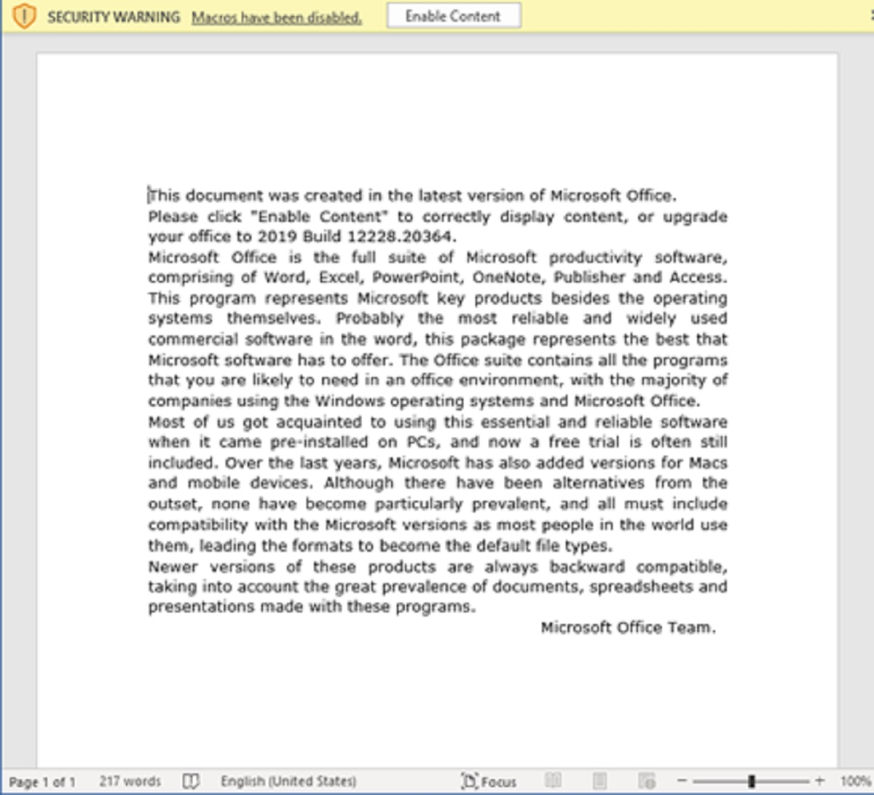

Een voorbeeld van een phishing-document

EarlyRat verzamelt, net als veel andere Remote Access Trojaanse paarden (RAT's), systeeminformatie bij activering en verzendt deze naar de C2-server met behulp van een specifiek sjabloon. De verzonden gegevens bevatten unieke machine-identificatoren (ID) en zoekopdrachten, die worden versleuteld met behulp van cryptografische sleutels die in het ID-veld zijn gespecificeerd.

In termen van functionaliteit vertoont EarlyRat eenvoud, voornamelijk beperkt tot het uitvoeren van opdrachten. Interessant genoeg deelt EarlyRat enkele overeenkomsten op hoog niveau met MagicRat - de malware die eerder is ingezet door Lazarus - zoals het gebruik van frameworks (QT voor MagicRat en PureBasic voor EarlyRat) en de beperkte functionaliteit van beide RAT's.

"In het uitgestrekte landschap van cybercriminaliteit komen we veel spelers en groepen tegen die met een vloeiende samenstelling werken. Het komt vaak voor dat groepen code van anderen overnemen. Wat de complexiteit nog vergroot zijn subgroepen van APT-groepen, zoals Andariel van Lazarus, die zich bezighouden met typische cybercriminele activiteiten zoals het inzetten van ransomware. Door ons te richten op tactieken, technieken en procedures (TTP's), zoals we hebben gedaan met Andariel, kunnen we de attributietijd aanzienlijk verkorten en aanvallen in een vroeg stadium detecteren," zegt Jornt van der Wiel, senior security researcher, GReAT bij Kaspersky.

Ga voor meer details over de Andariel-campagne, inclusief technische analyse en uitgebreide bevindingen, naar Securelist.com