Kaspersky ontdekt vermoedelijk drie jaar durende supply chain-aanval gericht op Linux

Kaspersky heeft een kwaadaardige campagne ontdekt waarbij een installer van de Free Download Manager software voor minimaal drie jaar werd gebruikt om een Linux backdoor te verspreiden. Onderzoekers ontdekten dat slachtoffers werden geïnfecteerd toen ze de software van de officiële website downloadden, wat erop wijst dat dit een mogelijke supply chain-aanval is. Varianten van de malware die in deze campagne werden gebruikt, werden voor het eerst geïdentificeerd in 2013. De slachtoffers bevinden zich in verschillende landen, waaronder Brazilië, China, Saoedi-Arabië en Rusland.

Kaspersky-experts Ontdekken Nieuwe Schadelijke Linux-campagne met Free Download Manager

Kaspersky-experts ontdekten een nieuwe schadelijke campagne gericht op Linux-systemen, waarbij criminelen een backdoor - een soort Trojaans paard - op de apparaten van slachtoffers hebben geïnstalleerd. Dit ging met behulp van een geïnfecteerde versie van populaire gratis software: Free Download Manager. Zodra het apparaat geïnfecteerd is, is het doel van de aanvallers om informatie te stelen zoals details over het systeem, browsegeschiedenis, opgeslagen wachtwoorden en zelfs inloggegevens voor clouddiensten zoals Amazon Web Services of Google Cloud. Volgens de telemetrie van Kaspersky bevinden de slachtoffers van deze campagne zich over de hele wereld, waaronder Brazilië, China, Saoedi-Arabië en Rusland.

Verdachte Kettingaanval Ontdekt: Free Download Manager via YouTube-installatiegidsen

Kaspersky-experts denken dat dit waarschijnlijk een ketenaanval is. Tijdens het onderzoek naar de installatiegidsen van Free Download Manager op YouTube voor Linux-computers, vonden de experts gevallen waarin videomakers onbedoeld het initiële infectieproces lieten zien: klikken op de downloadknop op de officiële website resulteerde in het downloaden van een kwaadaardige versie van Free Download Manager. In een andere video werd daarentegen een legitieme versie van de software gedownload. Het is mogelijk dat de ontwikkelaars van de malware de schadelijke omleiding zo hebben gescript dat deze random of op basis van de digitale vingerafdruk van het potentiële slachtoffer verschijnt. Het resultaat was dat sommige gebruikers een kwaadaardig pakket tegenkwamen, terwijl anderen een schoon pakket kregen.

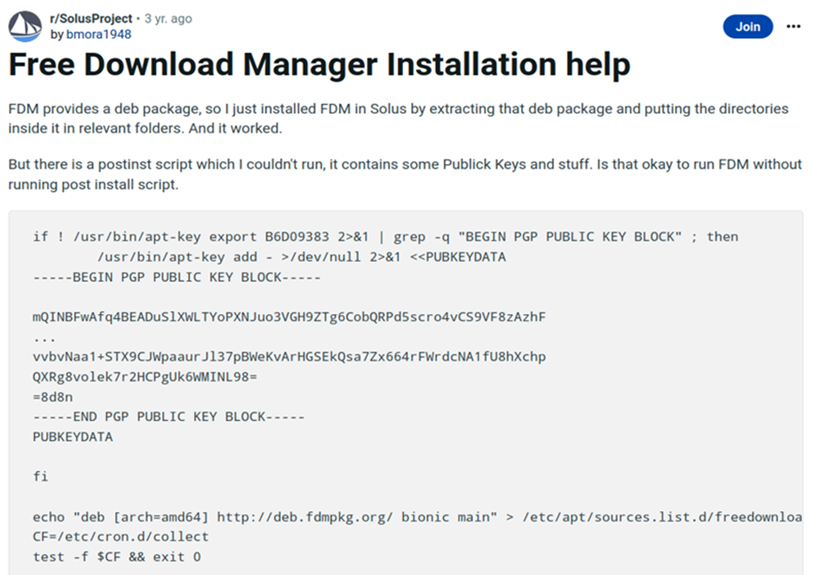

Volgens de bevindingen van Kaspersky duurde de campagne minstens drie jaar - van 2020 tot 2022. Het schadelijke pakket installeerde de Free Download Manager-versie die in 2020 werd uitgebracht. Bovendien waren er in de loop van dit tijdsbestek discussies op websites zoals StackOverflow en Reddit over problemen die werden veroorzaakt door de geïnfecteerde softwaredistributie. De gebruikers waren zich er echter niet van bewust dat deze problemen werden veroorzaakt door kwaadaardige activiteiten.

Een Reddit-gebruiker vroeg zich af of hij Free Download Manager kan installeren zonder een script uit te voeren dat malware bleek te bevatten

"Varianten van de geanalyseerde backdoor zijn sinds 2013 detecteerbaar door Kaspersky-oplossingen voor Linux. Er bestaat echter een wijdverspreide misvatting dat Linux immuun is voor malware, waardoor veel van deze systemen geen adequate cyberbeveiliging hebben. Dit gebrek aan bescherming maakt deze systemen een aantrekkelijk doelwit voor cybercriminelen. De Free Download Manager-zaak laat zien hoe moeilijk het is om een lopende cyberaanval op een Linux-systeem met het blote oog te herkennen. Daarom is het essentieel voor Linux-gebaseerde computers, zowel desktops als servers, om betrouwbare en effectieve beveiligingsmaatregelen te implementeren", zegt Georgy Kucherin, security expert bij GReAT, Kaspersky.