Voorbereiding op een cyberaanval: van alert naar actie

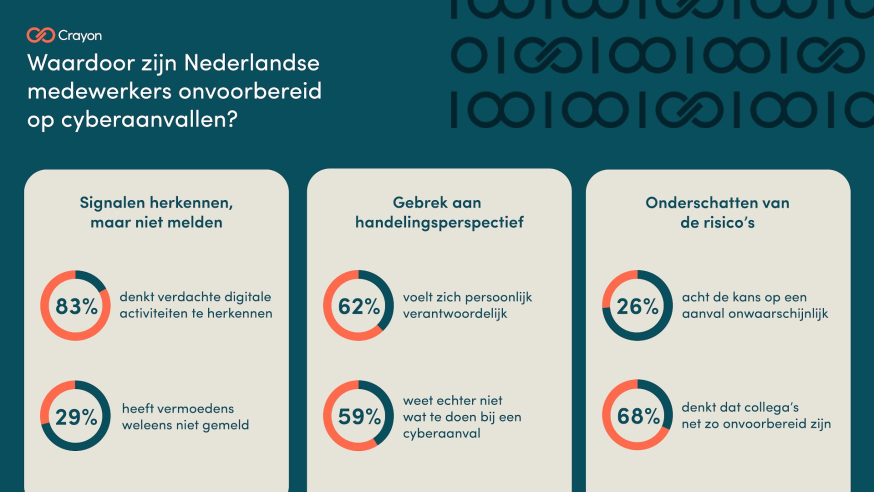

Nieuwe cijfers uit een representatief onderzoek van Crayon en PanelWizard laten een pijnlijke kloof zien tussen bewustzijn en handelen op de werkvloer. 83% van de medewerkers zegt verdachte digitale activiteiten te herkennen, maar bijna één op de drie meldt vermoedens niet door. Nog zorgelijker: 58% weet niet precies wat te doen bij een daadwerkelijke cyberaanval. Voor IT-teams vergroot dat de mean time to detect (MTTD) en mean time to recover (MTTR) en daarmee de impact bij Business Email Compromise (BEC) of ransomware. De oplossing is geen extra tool, maar voorbereiding op een cyberaanval die mens, proces en techniek samenbrengt: frictieloze meldkanalen, geoefende incidentrespons en een robuuste basisarchitectuur. Zie de infographic hieronder voor de kerncijfers.

Onderzoek in context: herkenning zonder handelen vergroot het risico

De onderzoeksuitkomsten (Crayon × PanelWizard, oktober 2025) zijn herkenbaar voor security- en operationsafdelingen. Medewerkers herkennen phishing en verdachte logins steeds beter, maar het stokt wanneer actie nodig is. Niet melden – of te laat melden – verlengt de dwell time en geeft aanvallers ruimte voor laterale beweging, data-exfiltratie of het plaatsen van blijvende aanwezigheid (persistence). Voor Chief Information Security Officers (CISO’s) en IT-managers is dit dus vooral een ontwerpvraag: hoe maak je melden vanzelfsprekend en zorg je dat je team direct overschakelt naar containment en herstel?

In één oogopslag – de kerncijfers:

- 83% herkent verdachte digitale activiteiten.

- 29% meldt vermoedens níet door.

- 58% weet niet wat te doen bij een echte aanval.

Waarom medewerkers een cyberaanval niet melden

Een cyberaanval niet-melden is zelden onwil; het is frictie. Twijfel over het “juiste” kanaal, angst voor vals alarm en onhandige procedures zorgen voor inertie. Minstens zo belangrijk: wie niet ziet wat er met een melding gebeurt, haakt de volgende keer sneller af. Gedrag volgt ontwerp. Als melden makkelijker is dan niets doen, stijgt het meldvolume, daalt de MTTD en krijgt het SOC een vollediger beeld.

Ondersteunende oorzaken om te tackelen:

- Kanaalonduidelijkheid: mailen, bellen, Teams/Slack?

- Psychologische drempel: reputatierisico, “domme vraag”-angst.

- Toolingcomplexiteit: melden voelt als een mini-ITIL-proces.

- Onzichtbaar vervolg: geen feedback, geen vertrouwen.

Van policy naar praktijk: zo richt je een laagdrempelig meldproces in

Begin met één onmiskenbare ingang en schrap keuzestress. Kies een kort, herkenbaar adres zoals security@, voeg een prominente “Verdacht? Meld in 1 klik”-knop toe in Teams/Slack en maak in de servicedesk een eigen categorie “Security”. Maak die keuze ook zichtbaar in de e-mailclient (Outlook/Gmail-add-in) en op intranet, zodat medewerkers op het moment suprême niet hoeven te zoeken.

Zorg vervolgens dat elke melding automatisch bij het juiste playbook terechtkomt: phishing, verdachte multifactorauthenticatie (MFA)-prompts of (vermoede) datalekken krijgen elk hun eigen triagevragen, containmentacties en escalatiepad. Definieer een korte SLA voor eerste reactie – bijvoorbeeld 15 minuten binnen kantoortijd – en koppel altijd terug naar de melder. Dat is cruciaal voor cultuur: wie “gezien – we onderzoeken – bedankt” hoort, meldt de volgende keer sneller opnieuw.

Zo maak je het meldproces laagdrempelig:

- Eén default kanaal en een 1-klik-knop in de mailclient.

- Automatische routering naar scenario-playbooks.

- Korte SLA + altijd feedback aan de melder.

- Subtiele nudges (“Twijfel? Meld.”) op plekken waar mensen beslissen.

Incidentrespons die werkt: people + process + tech

Een IR-plan dat alleen in Confluence staat, helpt niet. Kwaliteit zit in concrete runbooks, heldere rollen en vooral: oefenritme. Stel voor de meest waarschijnlijke scenario’s gedetailleerde playbooks op. Bij account take-over beschrijf je detectiesignalen (verdachte forward rules, impossible travel), directe containment (sessies killen, credentials resetten, MFA forceren), lichte forensische analyse en communicatie. Voor ransomware leg je isolatiestappen vast, besluitvorming over het stilleggen van systemen, herstel op basis van prioriteiten en wie wanneer intern of extern communiceert. Datalekken vragen om classificatie, tijdlijnen en een beslisboom voor meldplicht aan de Autoriteit Persoonsgegevens en betrokkenen.

Leg daarnaast een RACI vast: wie beslist over containment, wie voert uit, wie communiceert intern, wie spreekt met pers, verzekeraar, forensisch partner en leveranciers? Verzamel alle kritieke nummers in een contactlijst die ook offline beschikbaar is. Oefen ritmisch: tabletops per kwartaal schuren procedures glad, purple teaming koppelt red-teamaanvalspaden aan blue-teamdetectie. Meet doorlopend mean time to acknowledge (MTTA), MTTD en MTTR – wat je niet meet, kun je niet verbeteren.

Kort gezegd vragen de eerste 60 minuten om snelle triage, containment, beperkte forensische veiligstelling en tijdige communicatie.

Het eerste uur na een melding ziet er idealiter zo uit:

- 0–15 min: ticket + triage, eerste containment (account blokkeren, sessies killen, asset isoleren).

- 15–30 min: lichte forensische analyse, blokregels aanscherpen, betrokkenen informeren.

- 30–60 min: datapad-analyse, communicatiebesluiten, zo nodig datalekprocedure starten.

- Log elke stap – voor leren én compliance.

Technische basis: reduceer impact vóórdat het misgaat

Voorbereiding is ook infrastructuur. Identity first: implementeer MFA (liefst phishing-resistente), Conditional Access en Just-in-Time/Just-Enough privileges; plaats risicovolle rollen onder PAM en monitor abnormale aanmeldingen (impossible travel, MFA-bombardementen). Op endpoints versnellen EDR/MDR detectie en containment; combineer met Safe Links/Safe Attachments en strak ingestelde DMARC/DKIM/SPF. Leg in je playbooks vast wanneer endpoints automatisch geïsoleerd mogen worden – aan het begin wint snelheid het vaak van 100% zekerheid.

Back-ups moeten terugkomen: 3-2-1 met een immutabele kopie, plus periodieke hersteltests (bare-metal én granulaire restores) en duidelijke RPO/RTO-doelen. Voor patching hanteer je SLA’s per risicoklasse (bijv. critical ≤ 48 uur), automatiseer je waar mogelijk en rapporteer je trends in plaats van momentopnames. Verzamel logs gecentraliseerd (cloud én on-prem), verrijk met threat intel en bouw detectieregels en use-cases voor patronen die je ziet: verdachte MFA-promptfrequentie, admin-elevaties, ongewoon uitgaand verkeer (egress, M365/Entra-anomalieën. Beperk laterale beweging via segmentatie/zero trust en verklein de uitgaande “blast radius” met restrictieve egress en DNS-filtering.

Kortom: borg identiteit, detectie/response, e-mailbeveiliging, herstel, kwetsbaarheden, logging en netwerksegmentatie.

Minimale technische set – dit heb je nodig:

- Identity: MFA, Conditional Access, JIT/JEA, PAM.

- Detectie/response: EDR/MDR, automatische isolatie-regels.

- E-mail: Safe Links/Attachments, DMARC/DKIM/SPF.

- Back-ups: 3-2-1(+immutabel), hersteltests, RPO/RTO.

- Vuln-management: SLA’s + auto-patch, trendrapportage.

- Logging/SIEM: centrale collectie + detectieregels en use-cases.

- Netwerk: segmentatie, zero trust, restrictieve egress, DNS-filtering.

Security awareness die gedrag verandert

Training werkt alleen als gedrag verandert. Kies voor microlearning in de flow of work (vijf tot zeven minuten) en realistische phishing-simulaties met vriendelijke, directe feedback. Maak teams mede-eigenaar met KPI’s op meldingspercentage en first-responder-ratio, en accepteer een gezonde false-positive-tolerantie: liever tien keer te veel melden dan één aanval missen. Veranker het in onboarding met een incidentkaartje: stop, meld via de knop of security@, raak niets aan (bewijslast), noteer tijd en context.

Inzicht volgt uit een kleine set kern-KPI’s; houd de focus op meldgedrag en snelheid in de keten.

Meet wat ertoe doet – focus op deze KPI’s:

- Meldingspercentage per team.

- First-responder-ratio (aandeel meldingen buiten IT).

- MTTA/MTTD/MTTR per scenario.

Compliance en governance, compact

Afhankelijk van sector en omvang val je (binnenkort) onder NIS2 of branchekaders. De beschreven oefenritmes, playbooks en rapportagelijnen sluiten aan op NIS2-eisen rond incidentafhandeling en meldplichten. Documenteer risicoanalyse, maatregelen en rapportageketen inclusief kloktijden voor datalekken. Laat juridische en communicatie vooraf meelezen met sjablonen, zodat je in de hectiek niet hoeft te improviseren. Sluit elk incident af met lessons learned: bevinding → maatregel → eigenaar → deadline. Zo groeit weerbaarheid aantoonbaar.

Samengevat: leg dit vast en houd het actueel.

Essentials – leg dit vast voor een cyberaanval en houd het actueel:

- Risico- en maatregelregister up-to-date.

- Datalek-beslisboom met tijdslijnen.

- RACI en contactlijst (ook offline beschikbaar).

- Retrospectives na elk incident met actie-eigenaren.

Conclusie: verkort de responsketen, verlaag de impact

De cijfers zijn helder als het aankomt op een cyberaanval: 83% herkent, 29% meldt niet, 58% weet niet wat te doen. Voorbereiding op een cyberaanval is daarom ontwerpwerk: één laagdrempelig meldkanaal, geoefende playbooks en een technische basis die menselijke fouten opvangt. Begin vandaag met drie concrete stappen: introduceer een 1-klik meldknop en één eenduidig kanaal, publiceer drie IR-playbooks (phishing, ransomware, datalek) en plan binnen 30 dagen een tabletop met MTTA/MTTD/MTTR als meetlat. Print het incidentkaartje, leg het naast elke monitor en maak “melden” de norm. Van alert naar actie: dáár win je minuten – en daarmee incidenten.