AI-app ‘Lovable’ misbruikt voor cybercrime

AI-tools zijn de manier waarop we werken drastisch aan het veranderen. Ze verlagen de technische drempel voor het bouwen van professionele websites, bieden snelle resultaten en vereisen geen diepgaande programmeerkennis. Maar diezelfde voordelen maken ze ook aantrekkelijk voor cybercriminelen. Onderzoek van Proofpoint toont aan dat de AI-app Lovable massaal wordt misbruikt voor phishing, malwaredistributie en diefstal van persoonlijke gegevens.

Met een paar prompts is het mogelijk om binnen enkele minuten een phishingpagina op te zetten, gehost op het domein lovable[.]app. Criminelen gebruiken deze pagina’s om legitieme bedrijven en merken te imiteren, compleet met CAPTCHA-verificatie, multi-factor omzeiling en datadump naar Telegram. Het gemak waarop je hiermee

Lovable: gebruiksvriendelijk, ook voor cybercrime

Lovable werd ontworpen als gebruiksvriendelijke AI-webgenerator. Gebruikers beschrijven in gewone taal wat voor site ze willen maken, waarna de tool automatisch een werkende website genereert, inclusief hosting. Wat bedoeld is als creatieve tool voor designers en ondernemers, blijkt ook bijzonder effectief voor kwaadwillenden.

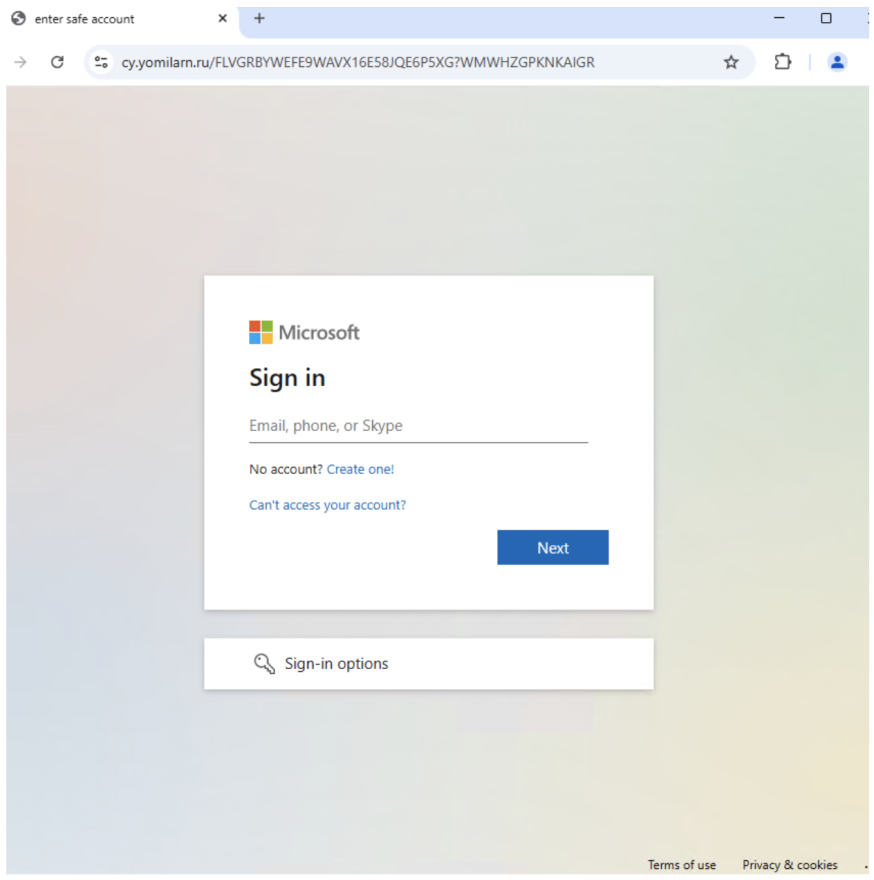

Proofpoint identificeerde meerdere phishingcampagnes waarin Lovable werd ingezet voor zogeheten Adversary-in-the-Middle-aanvallen (AiTM). Daarbij worden gebruikers via phishingmails doorgestuurd naar een Lovable-site met een CAPTCHA-verificatie. Na het oplossen van deze CAPTCHA worden ze omgeleid naar een nagemaakte Microsoft-loginpagina, voorzien van branding van Azure AD of Okta. Hier worden zowel inloggegevens als MFA-tokens onderschept via phishingkits zoals Tycoon, een Phishing-as-a-Service (PhaaS)-platform.

Deze campagnes worden vermomd als gemiste pakketjes of HR-gerelateerde onderwerpen. Nu denk je, dat herken ik, maar Lovable werkt zo goed dat de sites bijna niet te onderscheiden zijn, zoals Proofpoint hieronder laat zien.

Van nep-UPS-sites tot crypto drainers

Proofpoint beschrijft diverse concrete campagnes. Zo werd in juni 2025 een phishingactie waargenomen waarin UPS werd geïmiteerd. De verzonden e-mails bevatten Lovable-links die leidden naar een nagebouwde UPS-site. De pagina vroeg gebruikers om persoonlijke informatie en creditcardgegevens, inclusief het invoeren van SMS-verificatiecodes. De gegevens werden vervolgens automatisch doorgestuurd naar een Telegram-kanaal. Dit soort toepassingen maakten gebruik van publiek beschikbare en ‘remixbare’ Lovable-projecten zoals het “ups-flow-harvester”-template.

Een andere campagne richtte zich op het stelen van cryptocurrency. Lovable werd hier ingezet om een webpagina te bouwen die het DeFi-platform Aave nabootste. Na doorklikken via een SendGrid-link belandde het slachtoffer op een Lovable-site die om een wallet-connectie vroeg, met als vermoedelijk doel het leegtrekken van cryptowallets.

Ook malwaredistributie wordt gefaciliteerd via Lovable. In een Duitstalige campagne deden cybercriminelen zich voor als softwareleverancier. Hun e-mails bevatten HTML-bijlagen of links die via redirectservices als Cookie Reloaded uitkwamen bij een Lovable-site die een nep-factuur downloadpagina simuleerde. De gebruiker kreeg een RAR-bestand aangeboden met een geïnfecteerd executable-bestand, dat na uitpakken en uitvoeren een RAT (Remote Access Trojan) activeerde. Deze RAT, zgRAT, werd in dit geval geladen via een gesaboteerde DLL in combinatie met een legitiem programma.

Lovable’s reactie

Na melding van het misbruik door Proofpoint erkende Lovable het probleem en nam actie. In juli 2025 introduceerde het platform AI-gedreven beveiligingsmaatregelen, waaronder:

- Real-time detectie tijdens het genereren van websites;

- Automatische dagelijkse scans van gepubliceerde projecten;

- Mogelijkheid voor gebruikers om kwaadaardige projecten te rapporteren;

- Toekomstige uitrol van strengere controles op gebruikersaccounts.

Hoewel deze maatregelen welkom zijn, blijft de kern van het probleem bestaan: zolang het mogelijk is om volledige websites te genereren en vooral na te maken op basis van prompts, zonder menselijke tussenkomst of controle, blijft het risico op misbruik bestaan. Vooral bij gratis accounts, waarbij de gegenereerde sites standaard ‘remixbaar’ zijn, ligt weaponizing binnen handbereik.

Extra alertheid gevraagd

De inzet van AI voor cybercrime vraagt om een proactieve respons van organisaties. Het blokkeren van lovable[.]app-verkeer op netwerk- en e-mailniveau kan een eerste verdedigingslijn zijn, . Daarnaast is het essentieel om gebruikers bewust te maken van nieuwe aanvalsmethoden, waaronder CAPTCHA-verificaties als afleidingsmanoeuvre, fake brandpagina’s en gesimuleerde downloadsites.

IT-teams doen er verstandig aan hun detectie- en preventiesystemen aan te scherpen met indicatoren van misbruik van AI-gehoste domeinen. Daarnaast helpt het om bij domein- of threat intelligence-leveranciers na te gaan of platformen zoals Lovable standaard in monitoring zijn opgenomen.

Tot slot is het raadzaam om te anticiperen op bredere adoptie van soortgelijke AI-tools. Waar eerder diepgaande kennis van HTML, CSS en JavaScript nodig was om phishingpagina’s te maken, volstaan nu enkele prompts en wat social engineering. Cybercriminelen hebben met AI een versneller in handen gekregen en securityteams moeten daarop voorbereid zijn.