Bescherm jezelf tegen mobiele aanvallen, alles wat je moet weten over vishing en smishing

De tactieken van cybercriminelen ontwikkelen zich, net zoals de technologische ontwikkelingen in Nederland, razendsnel. Het nieuwste doelwit? Voicemail- en sms-berichten. Proofpoint gaf onlangs al aan dat het aantal gerapporteerde gevallen van mobiele dreigingen via sms, berichtenapps (zoals WhatsApp) en sociale media naar verwachting met een factor 12 toenam. Naast phishing via voicemails en berichtendiensten, gebruiken cybercriminelen deze bronnen ook voor het verspreiden van mobiele malware.

Vorig jaar werd ook ontdekt dat het aantal pogingen om malware binnen Europa te verspreiden toenam met 500 procent. Mobiele malware-dreigingen zijn op dit moment zelfs tot veel meer in staat dan slechts het stelen van identiteitsgegevens, zoals het opnemen van (telefoon)gesprekken en video’s, traceren van locaties en het verwijderen en volledig vernietigen van content en data.

Ook langer lopende aanvallen komen steeds vaker voor onder mobiele hackers. Hierbij begint de oplichter met een onschuldig bericht. Zodra het slachtoffer hierop reageert, houdt de cybercrimineel een aantal dagen of zelfs weken contact. Hiermee creëert hij een vertrouwensband met het slachtoffer. Manipulatie, misleiding en het nog verder uitputten van de menselijke factor dragen bij aan een succesvolle aanval.

Vishing en smishing waren, volgens het 2023 Voice of the CISO-rapport van Proofpoint, de grootste dreigingen die Nederlandse CISO’s zagen. Ter vergelijking: ransomware-aanvallen vormden vorig jaar nog de grootste zorg.

Blijvend kwetsbare organisaties en medewerkers door ontwikkeling vishing en smishing

Mark-Peter Mansveld, Vice President Noord Europa, Midden-Oosten en Israël bij Proofpoint deelt zijn visie op de recente ontwikkelingen op het gebied van aanvallen op mobiele apparaten en communicatieplatformen: “Phishing via mobiele platformen, ook bekend als vishing-aanvallen, richten zich op een van de meest kwetsbare onderdelen van een organisatie: de medewerkers. Door het gebruik van niet-technische social engineering, is het overtuigen van medewerkers om tot actie over te gaan makkelijker. Het is belangrijk dat initiatieven op het gebied van security-awareness trainingen ook betrekking hebben op het verifiëren van identiteiten via de telefoon, het herkennen en rapporteren van vishing-pogingen en het belang van het veilig bewaren van vertrouwelijke informatie en referenties.

Deze aanvallen, zoals BEC (Business Email Compromise) en e-mailfraude, verschillen van malware aanvallen, omdat ze de conversie als een payload implementeren. De dreiging is het bespreken en vrijgeven van informatie die cybercriminelen vervolgens gebruiken om verdere toegang te krijgen tot andere medewerkers of systemen. De oplichters voeren doorgaans veel onderzoek uit om deze aanvallen met succes uit te voeren. Daarnaast beschikken ze over veel persoonlijke informatie van hun doelwitten.”

Voor kwetsbaarheden die invloed hebben op personen, waarbij de menselijke factor een belangrijk component vormt, geldt hetzelfde. Cybercriminelen ontwikkelen hun tactiek op een dusdanige manier, zodat zij de slachtoffers beter leren kennen en zo weten in te spelen op sentimentele scenario’s die aanzetten tot snelle actie en mogelijk financieel verlies.

Oplichters maken nu nog gebruik van menselijke hulp bij het opzetten van gesprekken. Maar, met de recente ontwikkelingen op het gebied van Generative AI, laat het moment om dit zonder menselijke hulp af te handelen niet lang meer op zich wachten. De introductie van tools als ChatGPT, Bing Chat en Google Bard kondigt de komst van een nieuw soort chatbot aan. Een die in staat is context te begrijpen, redeneringen weer te geven en zelfs pogingen te doen om mensen over te halen.

De (misdaad)scène opzetten

Een moderne setup voor e-mail phishing kan zo simpel zijn als één persoon met een computer en toegang tot gangbare clouddiensten. Maar als het gaat om een smishingaanval, dan is het plaatje net iets anders. Ondanks de verkoop van smishingkits via het dark web, vergt het toegang krijgen tot en misbruik maken van mobiele netwerken meer inspanning.

Mobiele netwerken zijn, in tegenstelling tot het internet, gesloten systemen. Anoniem berichten creëren en versturen is daardoor moeilijker. Een smishing-crimineel moet eerst toegang tot het netwerk krijgen. Dat kan via geavanceerde exploits of speciale hardware. Nadat criminelen het netwerk in kunnen, kunnen zij een schadelijk bericht versturen. De laatste tijd is de ‘SIM bank’-hardware in prijs gedaald, maar een unit kost nog steeds honderden of zelfs duizenden euro’s. Dit hangt volledig af van het aantal simkaarten dat wordt ondersteund en het aantal gelijktijdige mobiele verbindingen dat ze aankunnen. Criminelen moeten natuurlijk ook betalen voor actieve simkaarten die ze in hun simdatabase kunnen gebruiken. Er zijn steeds meer nieuwe simkaarten nodig, omdat steeds meer mobiele netwerkoperators slagen in het identificeren en uitsluiten van aangetaste nummers. Wat weer zorgt voor oplopende verbindingskosten bij de oplichters.

De fysieke aard van mobiele netwerken verhoogt ook het risico op detectie voor cybercriminelen. Mobiele zendmasten ondersteunen netwerkoperators bij het bepalen waar de kwaadaardige activiteiten vandaan komen. Smishing-daders moeten daarom zeer flexibel zijn en zich vaak verplaatsen om niet gepakt te worden.

Social engineering en andere overeenkomsten

Hoewel smishing en phishing veel van elkaar verschillen, zijn er op het gebied van social engineering veel overeenkomsten.

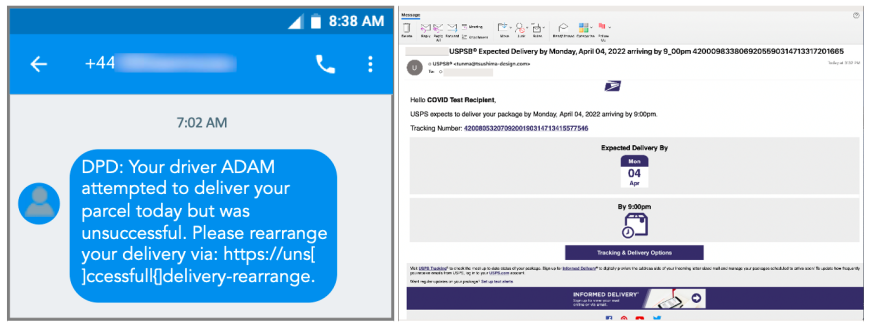

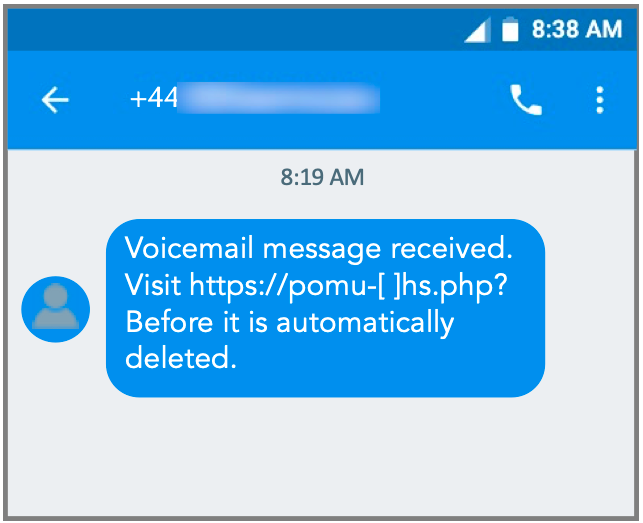

Beide benaderingen vertrouwen op lokmiddelen die gebruik maken van de menselijke psychologie. Ze spelen in op verlies-aversie, voorkeuren voor urgentie en de mogelijkheid om slachtoffers te overtuigen en tot actie aan te zetten. Verschillen tussen e-mail en mobiele berichtformaten zijn bijvoorbeeld dat smishingpogingen korter en minder uitgebreid zijn dan veel oplichtingsmails. Hoewel de uitvoering verschilt, blijft de impuls van een ‘pakket gemist’ of ‘verzoek van de manager’ hetzelfde.

Figuur 1: het verschil tussen smishing lokkers - vaak minder complex - en phishingberichten met hetzelfde onderwerp.

Smishing en traditionele phishing-aanvallen benaderen potentiële slachtoffers vaak op dezelfde manier. Naast het verzenden van grote hoeveelheden berichten, maken beide methoden gebruik van een meer specifieke ‘spear phishing/smishing’ technieken. Cybercriminelen onderzoeken de potentiële slachtoffers voorafgaand aan een aanval zeer grondig. Op basis van deze gegevens creëren zij berichten op maat. Deze richten zich vaak op medewerkers met een hoge positie binnen een organisatie. Het koppelen van mobiele telefoonnummers aan een reeks persoonlijke gegevens is – zoals al eerder omschreven - heel eenvoudig. Hierdoor vormen ze een krachtige bron voor spear-smishing-expedities. We zien bij phishing en smishing, net zoals bij targeting gedrag, vergelijkbare ‘seizoensgebonden’ patronen voor cyberaanvallen. De zomers zijn meestal trager en tijdens de kerstvakantie pauzeren cybercriminelen vaak volledig.

De grote verschillen: phishing, smishing & vishing

Veel mailgebruikers negeren automatisch spam en andere schadelijke mails. Mobiele berichten zijn daarentegen relatief nieuw en daardoor vertrouwen veel mensen nog op de veiligheid van deze communicatievorm. Een van de belangrijkste verschillen tussen smishing en phishing is dus de basis gevoeligheid van de aanvallen. De klikfrequentie op een link in een mobiel bericht is maar liefst acht keer groter dan bij een mail. Hierdoor is de kans dat een kwaadaardige link verspreid via een sms- of WhatsApp-bericht veel groter dan wanneer dezelfde link via een mail wordt verstuurd. Zelfs in markten waar sms-diensten zijn vervangen door Messenger en WhatsApp. Consumenten verwachten namelijk belangrijke berichten via dit soort diensten, zodat zij na ontvangst snel kunnen reageren.

Bij vishing of oplichting via specifieke telefoontjes, besteedt de aanvaller tijd aan het onderzoeken van zijn doelwit om de beste manier van aanvallen te bepalen. Ook kijkt hij naar de verschillende insteken voor het telefoongesprek om zo social engineering uit te oefenen. Het vinden van telefoonnummer is relatief eenvoudig, maar succesvolle social engineering kost tijd en vergt goed onderzoek. Voor een succesvolle aanval, heeft de oplichter namelijk genoeg gespreksstof nodig. Social engineering aanvallen zijn rechttoe-recht aan en eenvoudig uitvoerbaar. Het verschil tussen een succesvolle en mislukte aanval zit hem meestal in het niveau van voorbereiding en onderzoek van de oplichter voorafgaand aan de aanval. Hierdoor kunnen ze escaleren naar de volgende stap, of voorkomen dat zij worden betrapt.

Mansveld: “Voor een succesvolle spear phish via de telefoon, moeten oplichters vaak een aanzienlijke hoeveelheid tijd besteden aan het onderzoeken en opstellen van de aanval. De oplichters kiezen vaak specifieke medewerkers die bij de beoogde organisatie werken en doen diepgaand onderzoek naar hen met behulp van verschillende informatiebronnen. Denk hierbij aan vrij beschikbare en openbare informatie verkregen via social media zoals LinkedIn, Facebook en Twitter”.

Mobiele malware vormt nog steeds een bedreiging

Mobiele malware heeft in de kern hetzelfde doel als zijn tegenhanger op de desktop. Na het installeren van de schadelijke software, proberen aanvallers de controle over het systeem te krijgen om via die weg bij mogelijk gevoelige informatie en accountgegevens te komen.

Naarmate de mobiele malware geavanceerder wordt, worden nieuwe soorten data gestolen. Met een nog grotere impact dan voorheen. Denk aan het opnemen van (telefoon)gesprekken, het verwijderen van video en audio en het wissen of zelfs volledig vernietigen van inhoud en data.

Het doel van een phishing-/smishing-link is het verleiden van de gebruiker om via een valse loginpagina gegevens in te voeren. Dit gebeurt bijna in realtime. Malware voor bankieren kan daarentegen wachten tot de gebruiker een financiële applicatie activeert. Op dat moment grijpt de malware zijn kans en steelt het data en informatie van de nietsvermoedende gebruiker, die denkt veilig te communiceren met de echte bankieren-app die op het apparaat staat.

Een recent voorbeeld van mobiele malware is FluBot, een wormachtige malware die voor het eerst werd ontdekt in november 2020 bij iemand in Spanje. Al snel verspreidde de malware zich naar andere landen. Medio 2021 waarschuwde de Nederlandse politie voor FluBot-malware in Nederland.

FluBot verspreidt zich door toegang tot de contactlijst of het adresboek van het besmette apparaat en stuurt de informatie terug naar een command-and-control-(C&C-) server. Deze server instrueert vervolgens het apparaat om nieuwe besmette berichten te versturen naar nummers op de lijst. Naast het verspreiden, krijgt FluBot ook toegang tot internet, kan het berichten lezen en versturen en zelfs telefoongesprekken voeren.

Zodra de nietsvermoedende gebruiker een specifieke app opent, kan deze vorm van malware via een scherm meekijken om zo wachtwoorden van banken, makelaars en andere sites buit te maken.

Bescherm jezelf, je medewerkers en organisatie

Mobiele telefoons vormen een gemeenschappelijks verbindingspunt tussen het professionele en persoonlijke leven en zijn zo een waardevol doelwit voor cybercriminelen. Slechts één besmet apparaat kan al voor toegang tot individuele en bedrijfsfinanciën, gevoelige persoonlijke informatie en vertrouwelijke commerciële documenten zorgen.

Het mobiele malware-bedreigingslandschap ontwikkelt zich, net zoals smishing- en vishingaanvallen, snel. Iedere dag komen er nieuwe mogelijkheden en spelers op de markt. Tegelijkertijd worden de social-engineeringtactieken met de dag beter. Bewustwording is essentieel.

Gebruikers moeten waken voor onverwachte of ongevraagde berichten die URL’s en verzoeken bevatten voor het delen van data Gebruik maken van een mobiele antivirus applicatie, zoals we dat gewend zijn bij desktops en laptops, van – uiteraard – een betrouwbare bron is ook een heel goed idee. Ook zijn bewustwordingstrainingen over security binnen organisaties en alle vormen van mobiele dreigingen zijn belangrijker dan ooit en verdienen net zo veel aandacht als dat het risico’s vormen.

Lees ook: Vishing Breekt Alle Records in 2022 | WINMAG Pro

Lees ook: Proofpoint: Facebook-lek leidt waarschijnlijk tot toename smishing-aanvallen | WINMAG Pro