IT-bedrijven blijven losgeld bij ransomware betalen

Bijna de helft van de organisaties wereldwijd betaalt losgeld bij een ransomware-aanval, en dat in een tijd met stijgende cyberdreigingen. Waarom? En hoe valt dit te voorkomen? Het nieuwste Sophos-rapport geeft inzicht in de technische én strategische overwegingen.

Losgeld betalen: businessbeslissing of paniekreactie?

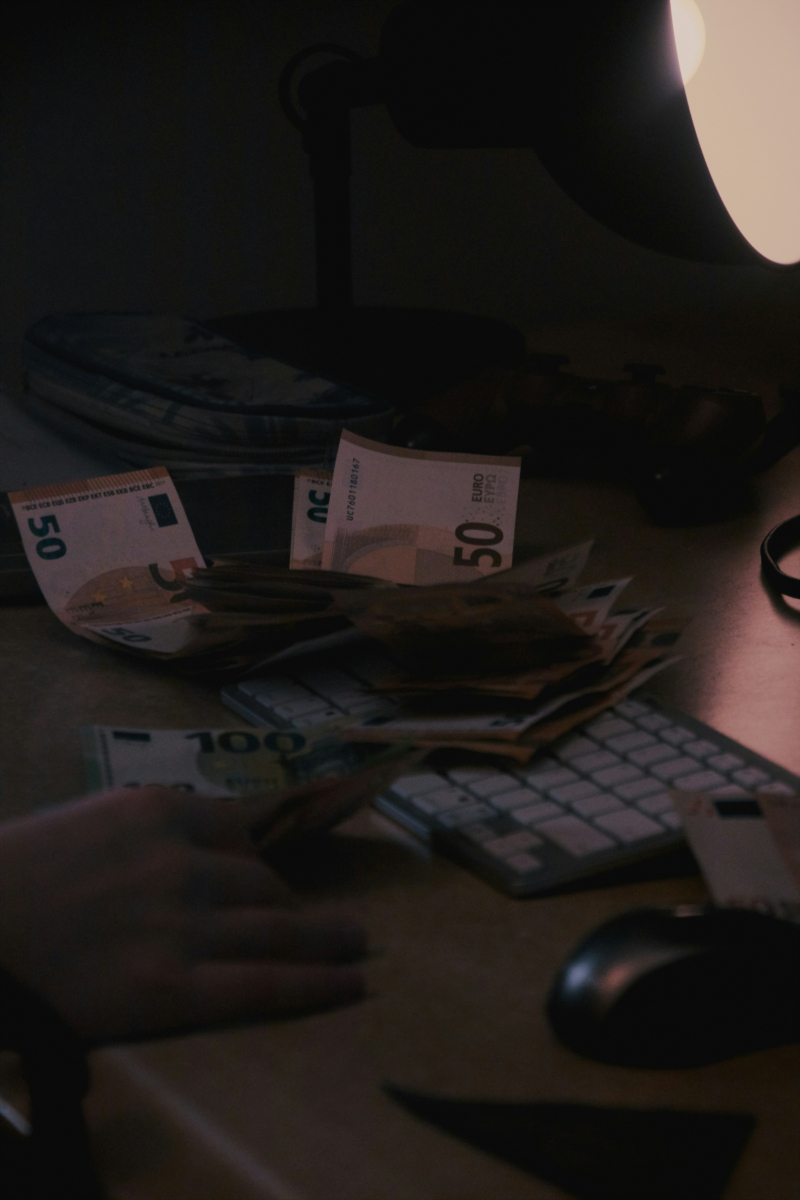

Ransomware is in 2025 uitgegroeid tot een realistisch bedrijfsrisico dat niet meer alleen IT-teams, maar ook directies en verzekeraars raakt. Uit het State of Ransomware 2025-rapport van Sophos blijkt dat 49% van de getroffen organisaties losgeld betaalde om hun data terug te krijgen, terwijl dit steeds vaker wordt afgeraden.

Opvallend is dat slechts 29% het volledige geëiste bedrag betaalde. De meerderheid wist te onderhandelen - zelfstandig of via gespecialiseerde incident responders - en betaalde gemiddeld 85% van de oorspronkelijke eis. Vooral organisaties met cyberverzekeringen en externe hulp bleken in staat het bedrag omlaag te brengen.

Waarom betalen bedrijven nog steeds?

Ondanks toenemend bewustzijn en betere beveiliging blijft een aanzienlijk deel van de organisaties losgeld betalen. De redenen zijn complex en variëren van falende back-ups tot tijdsdruk vanuit de directie:

- Slechts 54% van de slachtoffers kon data herstellen via back-ups - het laagste percentage in zes jaar.

- Bij data-exfiltratie dreigen aanvallers met openbaarmaking, wat reputatieschade kan veroorzaken.

- Operationele druk leidt tot snelle keuzes: hoe sneller herstel, hoe minder omzetverlies.

- In sommige gevallen mislukte de back-uprecovery, of bleek deze onvolledig.

Verandering in aanvalstactieken

Technisch gezien blijven uitgebuite kwetsbaarheden het grootste toegangspunt: 32% van de aanvallen begon hiermee. Daarnaast blijven gestolen inloggegevens (23%) en phishingmails (18%) veelgebruikte middelen. Die laatste ziet een sterke stijging, van 11% vorig jaar.

Wat opvalt: organisaties noemen gemiddeld 2,7 interne tekortkomingen als oorzaak van een geslaagde aanval. De meest genoemde? Gebrek aan expertise, gevolgd door onbekende kwetsbaarheden en capaciteitstekorten binnen het beveiligingsteam.

Sectorafhankelijk losgeldbedrag

Sophos toont aan dat losgeldeisen afhankelijk zijn van de omvang en sector. Zo betaalden overheden gemiddeld $2,5 miljoen, terwijl zorginstellingen wegkwamen met $150.000. Voor bedrijven met een omzet boven $1 miljard lagen de losgeldeisen gemiddeld op $5,5 miljoen — maar dankzij onderhandelingen werd vaak slechts 36% daarvan betaald.

Zo verklein je de kans op betaling

Hoewel de cijfers zorgwekkend blijven, zijn er duidelijke verbeterpunten. Sophos raadt aan om te investeren in preventie, zichtbaarheid en incident readiness. Concrete aanbevelingen:

- Minimaliseer bekende risico’s: patch kwetsbaarheden tijdig en monitor je aanvalsoppervlak met tools als Managed Risk.

- Beveilig endpoints proactief tegen ransomware met dedicated detectie- en rollbackfuncties.

- Test je back-upstrategie regelmatig. Zorg dat je effectief kunt herstellen zonder op de aanvaller te hoeven vertrouwen.

- Zorg voor 24/7 monitoring. Kun je dit niet intern organiseren? Kies dan voor een betrouwbare MDR-dienst (Managed Detection and Response).

- Werk met een incident response-plan. Train je team en betrek de directie actief bij scenario-oefeningen.

IT-bedrijven betalen losgeld voor ransomware, maar herstellen sneller

Dat organisaties sneller herstellen - 53% binnen een week tegenover 35% vorig jaar - is hoopgevend. Ook herstelt 97% van de bedrijven binnen drie maanden. Maar het percentage organisaties dat alsnog losgeld betaalt, blijft hardnekkig hoog. De sleutel? Voorbereiding, tooling én partnerschap. Niet alleen binnen IT, maar organisatiebreed.