DDoS-aanvallen en storing tijdens NAVO-top

Tijdens de NAVO-top in Den Haag gisteren was de digitale dreiging tastbaar aanwezig: meerdere Nederlandse gemeenten werden getroffen door DDoS-aanvallen en telecomprovider Odido kampte met een grootschalige storing. De pro-Russische hackersgroep NoName057(16) eiste verantwoordelijkheid op voor diverse aanvallen, terwijl de overheid zweeg over de oorzaak van de netwerkstoring. Zijn deze incidenten losstaande gebeurtenissen – of is ons digitale landschap het nieuwe front in een geopolitiek conflict?

DDoS-aanvallen tijdens NAVO-top: toeval of geopolitieke tactiek?

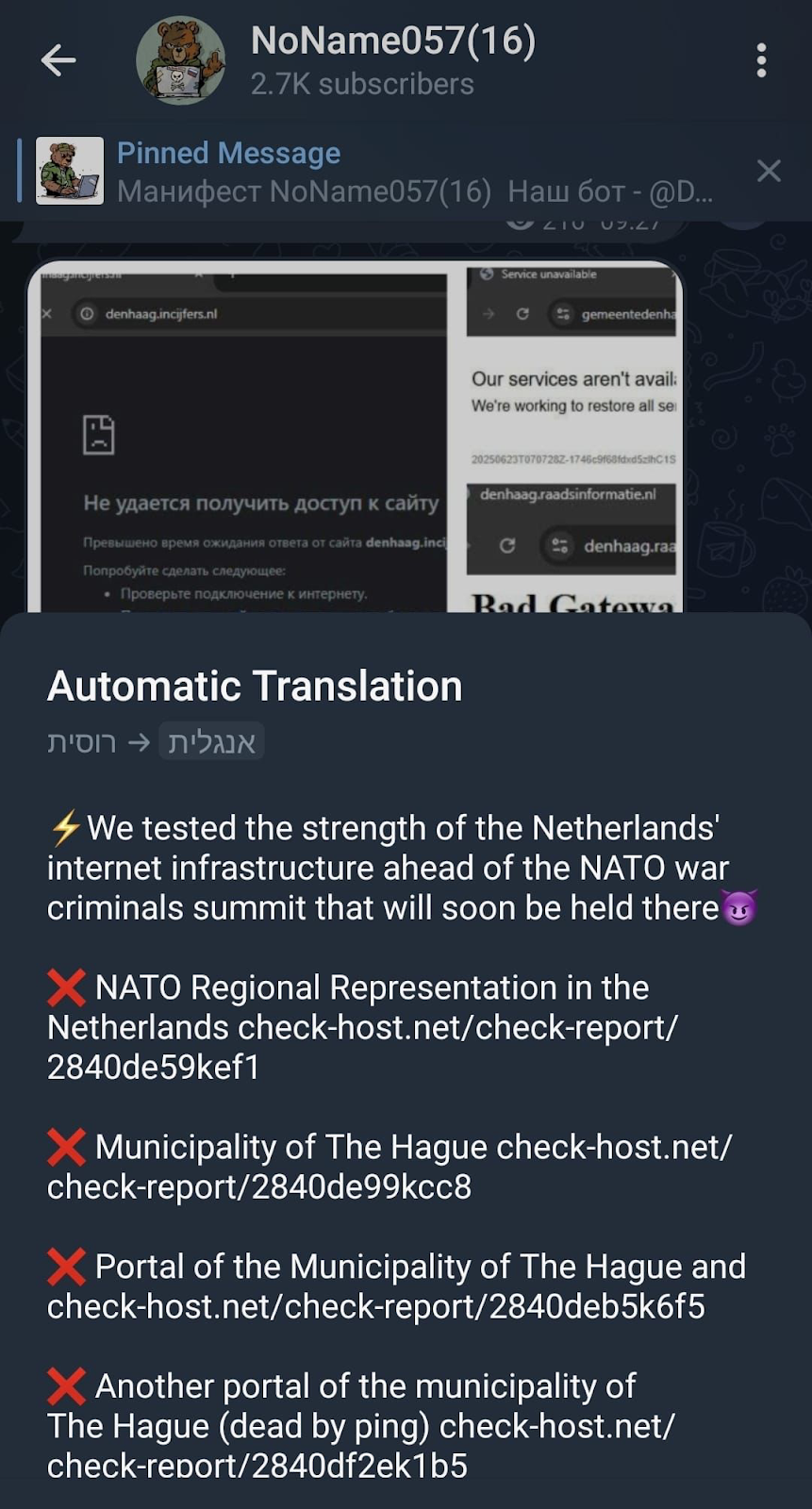

Op maandag 23 juni 2025 werden meerdere Nederlandse gemeenten en publieke organisaties getroffen door DDoS-aanvallen, gericht op het verstoren van hun online dienstverlening. Het Nationaal Cyber Security Centrum (NCSC) bevestigde dat deze aanvallen werden opgeëist door de pro-Russische hackersgroep NoName057(16) en dat ze een ideologisch motief lijken te hebben. De groep claimde via Telegram ook verantwoordelijkheid voor aanvallen op het NAVO-kantoor in Nederland en digitale portals van de gemeente Den Haag, waaronder webdiensten die verbonden zouden zijn met de coördinatie-infrastructuur van de NAVO.

Volgens cyberbeveiliger Check Point past deze aanval in een bredere golf van politiek gemotiveerde cyberactiviteit die NAVO-lidstaten viseert. De DDoS-campagne richt zich nadrukkelijk op het creëren van verwarring en het ondermijnen van vertrouwen in publieke diensten. Hoewel sommige gemeentelijke websites tijdelijk onbereikbaar waren, bleven essentiële diensten in Den Haag operationeel.

De overheid implementeerde intussen een verhoogde beveiligingsoperatie, genaamd Orange Shield, in reactie op de dreiging. Tegelijkertijd ontstonden meldingen over netwerkstoringen bij Odido en dochterbedrijven Simpel en Ben – een opvallende samenloop van omstandigheden tijdens een moment van verhoogde geopolitieke spanning.

Wat is een DDoS-aanval – en waarom zijn ze zo effectief?

Een Distributed Denial-of-Service (DDoS)-aanval is gericht op het overbelasten van online diensten, servers of netwerkapparatuur. Daardoor worden websites en digitale systemen tijdelijk traag of onbereikbaar. Voor gebruikers betekent dat inlogproblemen of geen toegang tot noodzakelijke informatie. Voor organisaties kan het leiden tot een verstoring van dienstverlening.

Opvallend is dat een DDoS-aanval geen datadiefstal of systeeminbraak vereist. De kracht schuilt juist in de eenvoud en schaalbaarheid ervan. Door publieke toegang tijdelijk onmogelijk te maken, wordt toch significante schade aangericht – vooral bij vitale of publieke infrastructuur.

DDoS-aanvallen zijn al jaren in opmars, zoals eerder geanalyseerd in dit artikel uit 2020, waarin werd gewaarschuwd voor de noodzaak van continue monitoring en paraatheid.

Storing bij Odido: cyberincident of ongelukkig getimed?

Op woensdag 25 juni werd telecomprovider Odido getroffen door twee grote netwerkstoringen. De eerste begon rond 09:00 uur en leek kort na 11:00 uur opgelost. Echter, bij het herverdelen van netwerkverkeer ontstond er een tweede storing, die voor nieuwe problemen zorgde in de middag. Deze had ook impact op dochterbedrijven als Simpel en Ben, die gebruikmaken van het Odido-netwerk.

Volgens Odido zijn er geen aanwijzingen dat de storingen zijn veroorzaakt door een cyberaanval. De problemen ontstonden volgens het bedrijf door technische complicaties bij het oplossen van de eerste storing, waardoor het netwerk overbelast raakte. De provider herstelde de diensten gefaseerd en meldde tegen het einde van de dag dat het merendeel van de klanten weer online was.

De timing van de storingen – midden in de NAVO-top en parallel aan DDoS-aanvallen op Nederlandse overheidsorganisaties – roept desalniettemin vragen op over de kwetsbaarheid van private netwerken tijdens geopolitieke spanningen. Zelfs als er geen sprake is van opzet, tonen zulke incidenten aan hoe fragiel de digitale infrastructuur van commerciële aanbieders kan zijn tijdens periodes van verhoogde dreiging.

NoName057(16): DDoS als wapen in digitale ideologische strijd

De DDoS-aanvallen werden opgeëist door NoName057(16), een pro-Russische hackersgroep die sinds maart 2022 actief is. De groep richt zich op landen die Oekraïne steunen, waaronder Nederland. Hun voornaamste wapen: symbolische DDoS-aanvallen op overheidswebsites, media en private partijen. Niet om schade aan te richten aan systemen zelf, maar om politieke boodschappen te verspreiden en maatschappelijke onrust te zaaien.

NoName057(16) is onderdeel van een bredere hacktivistische coalitie, ook wel de ‘Holy League’ genoemd, waarin groeperingen als KillNet, UserSec en CyberArmyofRussia samenwerken. Deze coalitie viseerde eerder NAVO-toppen en kritieke infrastructuur in landen als België, Duitsland, Oekraïne en Polen.

Hun handelswijze past in een breed patroon van geopolitiek hacktivisme, waarbij de grens tussen cybercriminaliteit en politieke sabotage vervaagt.

Digitale oorlogvoering: hoe cyberaanvallen worden ingezet als machtsspel

De acties van NoName057(16) passen in het bredere kader van hybride oorlogsvoering: een strategie waarbij digitale aanvallen, desinformatie en sabotage dienen als verlengstuk van fysieke dreiging. Volgens cyberbeveiliger Check Point is er sprake van een gecoördineerde campagne waarin digitale verstoring bewust wordt ingezet om NAVO-landen te destabiliseren en het vertrouwen van burgers te ondermijnen. “We zien duidelijke coördinatie over landsgrenzen heen, met als doel maximale media-impact te genereren en verwarring te zaaien,” aldus Zahier Madhar, cybersecurity-expert bij Check Point Nederland.

De NAVO-top – symbolisch, strategisch en publiek zichtbaar – vormt in dat licht een uitgelezen doelwit. Nederland speelt als digitaal knooppunt in Europa een sleutelrol. Daarmee is het ook kwetsbaar. Zowel publieke diensten als private netwerken worden onderdeel van het speelveld waarop geopolitieke machtsspelen zich afspelen.

Weerbaarheid in actie: dit doet het NCSC tegen cyberdreiging

Het Nationaal Cyber Security Centrum (NCSC) monitorde de situatie nauwgezet en werkte samen met binnenlandse en internationale partners. Organisaties die doelwit dreigden te worden, werden proactief geïnformeerd en begeleid.

Maar de verantwoordelijkheid ligt niet alleen bij de overheid. Organisaties moeten zelf investeren in digitale weerbaarheid: denk aan DDoS-bescherming, responsprotocollen en het trainen van personeel op cybersecurity-bewustzijn.

Digitale paraatheid: dit is geen waarschuwing, maar werkelijkheid

De DDoS-aanvallen en storingen rond de NAVO-top lieten zien hoe zichtbaar, voelbaar en disruptief digitale dreigingen inmiddels kunnen zijn. Wat ooit gold als abstracte IT-zorg, is vandaag een geopolitieke realiteit.

Digitale paraatheid is geen luxe, maar noodzaak. De recente aanvallen tonen aan hoe reëel de dreiging is – en hoe belangrijk het is dat publieke én private partijen blijven investeren in een weerbare digitale infrastructuur. Daarbij gaat het niet alleen om technische bescherming tegen DDoS-aanvallen, maar ook om waakzaamheid voor bredere tactieken zoals deepfakes en gecoördineerde desinformatiecampagnes. In een tijd waarin het verschil tussen feit en fictie steeds diffuser wordt, zijn digitale geletterdheid, bronkritiek en kritisch denken essentieel – zeker bij geopolitieke spanningen.