Odido gehackt: 6,2M accounts – dit is het echte risico

Odido is geraakt door een cyberaanval waarbij data uit een klantcontactsysteem is buitgemaakt. Geen wachtwoorden, geen bel- of locatiegegevens – maar wél precies het type “echte” klantdetails waarmee oplichters gesprekken en berichten ineens geloofwaardig krijgen. Volgens nieuwe berichtgeving (op basis van bronnen rond het incident) kwamen aanvallers binnen via phishing op accounts van klantenservicemedewerkers en belden ze daarna als “ICT” om een extra beveiligingsstap te omzeilen – precies het soort route dat je later in dit artikel als kernrisico beschrijft: overtuiging boven techniek.

De schaal is fors: er wordt gesproken over een dataset met 6,2 miljoen accounts (en accounts zijn niet één-op-één mensen). De impact zit dan ook niet in “iemand kan meteen je account overnemen”, maar in wat er daarna gebeurt: phishing, nep-telefoontjes en betaaltrucs die makkelijker scoren zodra iemand jouw naam, klantnummer, IBAN of ID-kenmerken kan inzetten als bewijs-achtig decor. Juist omdat het technisch minder “spectaculair” klinkt, kan het gedragseffect gevaarlijker zijn.

In dit artikel zetten we op een rij wat er bevestigd is, wat er niet is gelekt, waarom juist deze combinatie zo effectief is voor social engineering, en wat je vandaag concreet doet om ellende te voorkomen – plus de les voor organisaties die contactcenter/CRM nog steeds behandelen als “support tooling” in plaats van kroonjuweel.

TL;DR

- Wat gebeurde er: in het weekend van 7–8 februari is er onbevoegde toegang geweest tot een door Odido gebruikt klantcontactsysteem/contactcenter-omgeving. Uit dat systeem is klantdata gedownload (data-exfiltratie). Odido meldde dat de operationele dienstverlening niet is geraakt: klanten konden en kunnen gewoon blijven bellen, internetten en tv-kijken.

- Wat wordt er nog onderzocht: de exacte scope van wat is meegenomen en welke gegevens per account aanwezig waren (kan verschillen). Bronnen rond de hack noemen een volledige download van álle 6,2 miljoen records "niet waarschijnlijk", al is het niet uit te sluiten.

- Schaal: het gaat om 6,2 miljoen accounts – en accounts ≠ personen (dubbele accounts mogelijk). Dit betreft zowel huidige als voormalige klanten.

- Mogelijk gelekt: NAW/contactgegevens, klantnummer, IBAN en ID-nummer + geldigheid.

- Niet gelekt: wachtwoorden, belgegevens, locatiegegevens, factuurgegevens en scans van ID-bewijzen.

- Wat je nú doet: klik niet, zet bankalerts aan, en hanteer de call-back rule (ophangen → zelf terugbellen via officieel nummer).

- Voor bedrijven: beschouw contactcenter/CRM als kroonjuweel – veel persoonlijke data, veel rollen, veel integraties betekenen een hoog risico.

Het incident in het kort: wat we nu weten

In het weekend van 7–8 februari is er onbevoegde toegang geweest tot een door Odido gebruikt klantcontactsysteem/contactcenter-omgeving. Uit dat systeem is klantdata gedownload (data-exfiltratie). Hoe groot de buitgemaakte set precies is en welke accounts daarin voorkomen, wordt nog onderzocht. Odido meldt dat de operationele dienstverlening niet is geraakt: klanten konden en kunnen blijven bellen, internetten en tv-kijken.

Odido zegt de ongeautoriseerde toegang zo snel mogelijk te hebben beëindigd en werkt samen met externe cybersecurity-experts voor onderzoek en aanvullende maatregelen. Het incident is gemeld bij de Autoriteit Persoonsgegevens (AP); in berichtgeving wordt genoemd dat de AP ook toezicht houdt op de vervolgstappen van Odido en op de informatievoorziening.

Nieuwe aanwijzingen over het toegangspad

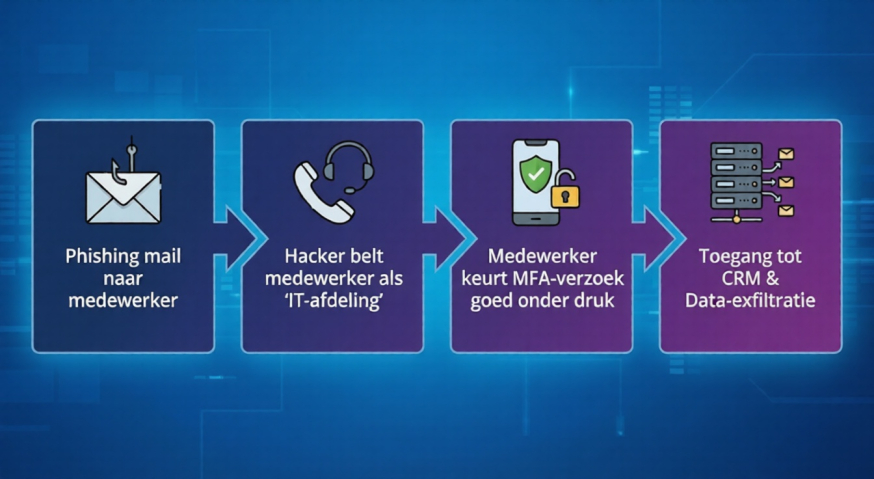

Figuur 1: De vermoedelijke aanvalsroute. Bronnen wijzen erop dat aanvallers via phishing van inloggegevens en vervolgens telefonische 'social engineering' bij een medewerker toegang kregen tot het klantensysteem.

Nieuwe aanwijzing over het toegangspad (nog niet bevestigd door Odido): berichtgeving op basis van bronnen rond het incident stelt dat aanvallers eerst via phishing inloggegevens van individuele klantenservicemedewerkers buitmaakten. Daarna zouden ze medewerkers telefonisch hebben benaderd als “ICT-afdeling” om een frauduleuze inlogpoging goed te keuren en zo een extra beveiligingsstap te omzeilen.

Het toepassen van multifactorauthenticatie (MFA) is daarbij de standaard, maar deze geraffineerde methode laat zien dat ook technische barrières door menselijke manipulatie kunnen worden geslecht.

In dezelfde berichtgeving wordt genoemd dat de toegang uiteindelijk leidde tot een omgeving met klantdossiers (waarbij “scraping”, geautomatiseerd uitlezen, is gebruikt) – en dat juist dát verklaart waarom de dienstverlening door kon draaien terwijl de datalaag wel geraakt werd.

Betrokken klanten zijn inmiddels persoonlijk geïnformeerd via e-mail (afzender: info@mail.odido.nl) of per sms. Hoewel dit proces door de schaal tot 48 uur in beslag nam, is die termijn inmiddels verstreken. Zie een ontvangen bericht overigens als signaal, niet als bewijs: afzenders en nummers zijn makkelijk na te maken. Klik daarom nooit op links en verifieer altijd via de officiële app of site. Inmiddels is bevestigd dat de waarschuwing 6,2 miljoen accounts betreft, waaronder zowel huidige als voormalige klanten. Dat dit lek ook veel oud-klanten treft, komt volgens berichtgeving van o.a. het FD en Tweakers door een overschrijding van de bewaartermijn: klantdata die volgens de eigen regels na twee jaar verwijderd had moeten zijn, bleek toch nog aanwezig in de getroffen systemen. Dit verklaart waarom mensen die al vele jaren weg zijn toch een notificatie kregen.

Diensten die doorlopen ≠ geen risico: de schade verschuift naar vertrouwen, fraude-pogingen en supportdruk.

In berichtgeving staat ook dat de aanvallers zelf hebben aangegeven de gegevens in handen te hebben. Over eventuele afpersing of een losgeldeis doet Odido geen uitspraken.

Nuance: 6,2 miljoen accounts ≠ 6,2 miljoen mensen

Die 6,2 miljoen is een bestand met accounts. Eén persoon kan vaker voorkomen (bijvoorbeeld meerdere diensten/contracten), waardoor er dubbelingen kunnen zitten in de dataset. Dat maakt de schaal niet “minder erg”, maar wel belangrijk voor hoe je cijfers interpreteert.

Wat we nog níet weten (en waarom dat normaal is)

Een paar cruciale details zijn op dit moment nog niet publiek door Odido bevestigd – en dat is bij lopend onderzoek gebruikelijk. Tegelijk is er in berichtgeving nu wél meer context over de vermoedelijke route naar binnen: bronnen wijzen op phishing bij klantenservicemedewerkers en telefonische social engineering om een extra beveiligingsstap (MFA/2FA) te omzeilen; daarna zouden ze geautomatiseerd klantdata uit de klantomgeving hebben verzameld. Odido zelf heeft die route niet publiek bevestigd. Daarnaast blijven twee dingen nog echt “open”: de exacte impact per klant (welke velden bij wie) en of/wanneer data alsnog online gepubliceerd wordt. Daarom zie je formuleringen als “mogelijk” en “per klant verschillend”. In incident response is dat vaak de eerlijkste vorm: liever nuance dan achteraf terugdraaien.

Die keten (phish → “ICT”-belletje → MFA-goedkeuring) verklaart ook de nasleep: daarna draait het minder om techniek, en meer om multi-channel druk (mail/sms/telefoon/WhatsApp) waarbij echte details worden gebruikt om jou sneller te laten handelen.

- Wat nog open blijft: het precieze toegangspad zoals officieel bevestigd (versus wat bronnen/berichtgeving reconstrueren).

- Hoe lang aanvallers toegang hadden (dwell time) – en dus hoeveel tijd ze hadden om te scrapen/exporteren.

- Hoeveel klantdata daadwerkelijk is opgeslagen/gedownload: NOS noemt het “niet waarschijnlijk” dat álles is binnengehaald, maar niet uit te sluiten.

- De exacte impact per klant: welke accounts in de buitgemaakte set voorkomen en welke combinatie van de bekende gegevens per account aanwezig is (dit is per klant verschillend).

- Of/wanneer data alsnog online gepubliceerd wordt.

Daarom zie je formuleringen als “mogelijk” en “per klant verschillend”. In incident response is dat vaak de eerlijkste vorm: liever nuance dan achteraf terugdraaien.

Waarom dit lek vooral om vertrouwen draait (algemeen patroon)

Figuur 2: De realiteit van een systeem-inbreuk. Hoewel de technische inbraak op een contactsysteem plaatsvond, verschuift de werkelijke schade direct naar het vertrouwen van miljoenen klanten wiens data door aanvallers is buitgemaakt.

Je hoeft bij dit soort incidenten geen “Hollywood-hack” te zien om risico te lopen. Het begint vaak met iets dat verdacht normaal klinkt: een telefoontje dat voelt als klantenservice. Iemand die je naam en adres noemt, die terloops je klantnummer laat vallen. En die nét genoeg details heeft om jou te laten denken: oké, die zit echt in mijn dossier.

En precies dát is het ongemakkelijke aan het Odido-incident. De dienstverlening kan gewoon blijven draaien – bellen, internetten, tv-kijken – terwijl het echte gevecht zich verplaatst naar iets menselijks: vertrouwen. Naar hoe snel je geneigd bent een link te openen, een betaling “even te fixen”, of een verificatie-stap te bevestigen omdat de ander zo overtuigend klinkt.

Het begint, zoals het vaak begint bij grote datalekken, niet met “het netwerk ligt plat”, maar met iets dat stiller is – en juist daarom gevaarlijk: onbevoegde toegang tot een klantcontactsysteem/contactcenter-omgeving en vervolgens data-exfiltratie (downloaden van klantgegevens). De dienstverlening bleef draaien: klanten konden blijven bellen, internetten en tv-kijken. Dat klinkt geruststellend, maar zegt vooral iets over de operationele continuïteit – niet over de impact op vertrouwen, fraude-risico en supportdruk.

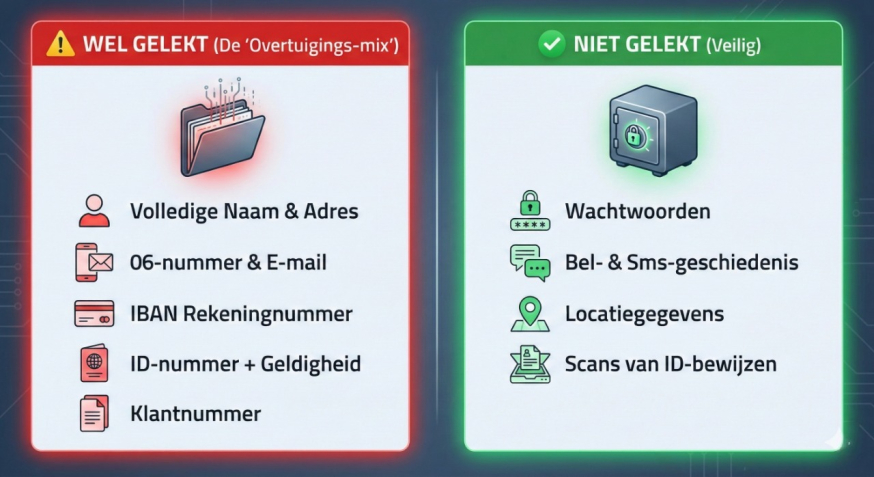

Wat is (mogelijk) gelekt – en wat níet

Figuur 3: Wat is er wel en niet buitgemaakt? Een overzicht van de bevestigde datapunten. Let op: hoewel je bankrekening niet direct toegankelijk is, maakt de combinatie van de gegevens aan de linkerkant oplichting zeer geloofwaardig.

Dit lek is geen wachtwoord-lek. Het is eerder een identiteits-lek: genoeg “echte” gegevens om vertrouwen te faken. En dát bepaalt welk type fraude je de komende weken vooral ziet.

Zodra men hoort dat er geen wachtwoord is gelekt, is er vaak een punt waar veel mensen onbedoeld afhaken (“oké, er is wat data weg”), terwijl de andere data ook invloed heeft op wat criminelen ermee kunnen. De kern: er zijn géén wachtwoorden of bel-/locatiegegevens buitgemaakt, maar de set bevat wel genoeg identiteitssignalen om iemand heel geloofwaardig te benaderen.

A) Identity + contact signals

- Volledige naam

- Adres/woonplaats

- Mobiel nummer

- E-mailadres

- Geboortedatum

- Klantnummer

B) Financial identifier

- IBAN (rekeningnummer)

C) Identity proofing

- ID-nummer (paspoort/rijbewijs) + geldigheid/verloopdatum

Niet betrokken (expliciet genoemd)

- Wachtwoorden van ‘Mijn Odido’

- Belgegevens (wie/wanneer)

- Locatiegegevens

- Factuurgegevens

- Scans van identiteitsbewijzen

Die “per klant verschillend”-nuance is belangrijk: de exacte combinatie kan variëren. Maar juist daarom is een risicobenadering handig: hoe meer elementen uit A/B/C samenkomen, hoe overtuigender een oplichter kan klinken.

Redactionele hygiëne: er circuleren online ook bredere claims over “ID-bewijzen”. Op dit moment is in elk geval bevestigd: géén scans van identiteitsbewijzen, maar wél kan het gaan om ID-nummers + geldigheid. Dat verschil is essentieel, omdat het bepaalt of je moet denken aan “documentkopieën” of aan “bewijsachtige kenmerken” die vooral social engineering versterken.

Merk-nuance: bronnen en updates lopen bij dit soort incidenten vaak niet gelijk op in timing en formulering. In berichtgeving wordt Ben expliciet genoemd als onderdeel van de getroffen set. Voor Simpel geldt op basis van de tot nu toe gedeelde informatie dat het niet lijkt te gaan om de (primaire) getroffen groep, maar dit is een lopend incident waarbij details nog kunnen worden aangescherpt – zeker bij een dataset van miljoenen accounts. Odido licht in de publieke informatievoorziening niet toe hoe de afbakening per merk en per klant precies is vastgesteld. De komende dagen/weken kan meer duidelijk worden over de scope per merk en per klant – waarbij Simpel in sommige berichtgeving wél wordt genoemd in de context van klanten die informatie krijgen. Los daarvan geldt: oplichters liften vaak breed mee op groot nieuws – dus ook buiten de (momenteel) afgebakende groep kun je phishing, smishing en nephelpdesk-telefoontjes zien.

Waarom juist deze datamix zo’n probleem is (zonder paniek, wél helder)

Veel datalekken zijn vervelend omdat ze privacy raken. Deze is extra gevoelig omdat hij iets anders doet: hij verhoogt de geloofwaardigheid van social engineering.

Klantnummer + NAW: “ik zie je dossier” wordt écht geloofwaardig

Als iemand jouw naam, adres en klantnummer heeft, kan diegene een gesprek voeren alsof hij al “in je account” zit. Dat is precies het soort detail waarmee mensen denken: oké, dit zal wel kloppen.

IBAN: geld-framing wordt plausibel

Met een IBAN wordt het makkelijker om een verhaal te bouwen rond “betaling”, “incasso”, “terugbetaling”, “administratieve check” of “factuur”. Niet omdat men direct je bank kan leegtrekken – maar omdat het gedrag stuurt: jij gaat sneller handelen als het over geld lijkt te gaan.

IBAN is geen sleutel – het is een geloofwaardigheidsversterker

Banken-nuance (NVB): een IBAN in zo’n dataset betekent niet dat iemand kan inloggen in je bankapp of internetbankieren. Je rekening staat dus niet “open” omdat je rekeningnummer bekend is. De echte winst voor criminelen zit in geloofwaardigheid: bankhelpdeskfraude, factuurfraude en betaaldruk worden overtuigender als ze jouw naam/adres/IBAN kunnen citeren.

En incasso dan? Ook daar zeggen banken: dat is meestal niet de snelle route. Voor SEPA-incasso’s kun je doorgaans tot 8 weken na afschrijving laten terugboeken, en bij een onterechte/ongeautoriseerde incasso zelfs tot 13 maanden. Daardoor kiezen criminelen in de praktijk vaker voor directe betaaltrucs en telefonische druk dan voor “stil” incasseren.

ID-nummer + geldigheid: “verificatie” klinkt ineens legitiem

Een ID-nummer met verloopdatum voelt voor veel mensen als iets dat alleen “echte instanties” zouden kennen. Criminelen gebruiken dat om druk te zetten: “we moeten je identiteit herbevestigen, anders…” Het risico zit hem in de volgende stap: jou laten klikken, laten inloggen op een nepportaal, of je laten instemmen met iets dat je niet wilde.

Belangrijk om dit goed te snappen: de nasleep is vaak multi-channel. Niet één phishingmail, maar een combinatie: mail + sms + WhatsApp + + telefoon + (ook wel smishing en vishing genoemd), waarbij elk bericht nét genoeg echte details bevat om het volgende kanaal geloofwaardig te maken. Dit soort datamix werkt dus vooral als voorwerk voor oplichting, niet als “direct je bank leegtrekken”.

Zie het als een credential-less account takeover poging: niet via wachtwoorden, maar via overtuiging en OTP-codes.

3 Phishing-routes die je de komende weken waarschijnlijk ziet

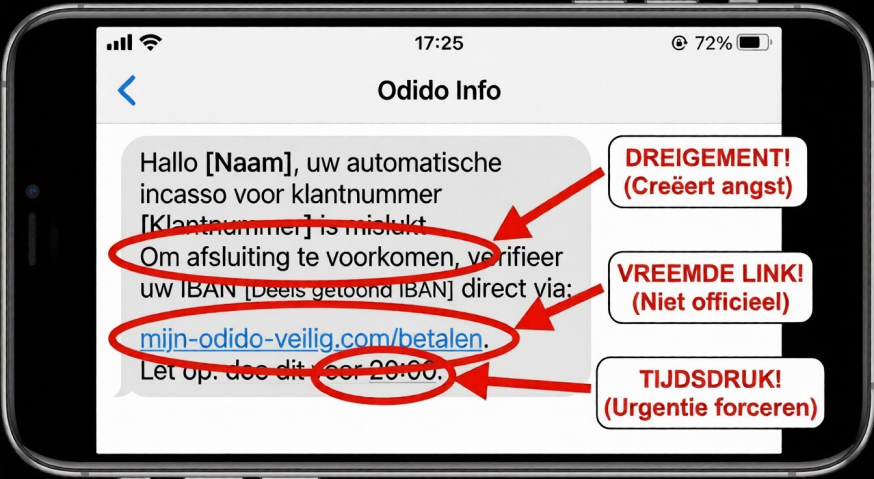

Figuur 4: Anatomie van een phishing-sms. Zo gebruiken oplichters de gelekte data (zoals je echte naam en klantnummer) in combinatie met psychologische druk en neplinks om je te laten klikken.

Geen kant-en-klare scripts (die wil je niet verspreiden), wél scenario’s + rode vlaggen:

-

“Betaling open / incasso mislukt”

• Rode vlag: tijdsdruk (“vandaag”, “laatste kans”), linkje, dreiging (“afsluiting”, “kosten”). -

“Terugbetaling / IBAN-check”

• Rode vlag: je moet “even bevestigen” via link, of je moet je bankgegevens “verifiëren”. -

“Identiteit verifiëren / beveiligingscontrole”

• Rode vlag: vragen om ID-details, codes, of inloggen via een link buiten de officiële app/site.

Steeds dezelfde tegenzet: niet reageren in het kanaal dat zij kiezen. Jij kiest het kanaal, niet zij: zelf naar je app/site, zelf bellen via officieel nummer.

En nu de brug naar het praktische deel: als dit de aanvalsvector is (overtuiging + kanaalkeuze), dan is je verdediging óók gedrag: jij bepaalt het kanaal.

Wat je nú doet als klant (volgorde van impact)

Als je vandaag maar één ding doet: train één reflex in: niet klikken → zelf checken. Dat voorkomt het merendeel van de ellende, zelfs als je niet zeker weet of je data in een gelekte set zat.

Waarom die harde reflex juist nu zo cruciaal is? Uit recent onderzoek naar digitale weerbaarheid blijkt dat zelfoverschatting een groot risico vormt; zo herkent 9 op de 10 Nederlanders online oplichting niet altijd, hoe zeker ze ook zijn van hun eigen oplettendheid.

1) Klik nergens op – ga zélf naar de officiële omgeving

Krijg je mail/sms over dit incident, of over betalingen/controle? Open niet via de link. Ga zelf naar je provideromgeving of bankapp door die handmatig te openen.

2) Zet bankmeldingen (alerts) aan

Als je bank het ondersteunt: notificaties voor transacties, limieten, en (waar mogelijk) wijzigingen zoals nieuwe begunstigden. Het doel is niet “paniek”, maar snelle detectie als er iets geks gebeurt.

Bank check: IBAN gelekt ≠ iemand kan je bank in

Banken benadrukken dat de gelekte gegevens niet te gebruiken zijn om in te loggen in je bankapp of internetbankieren. Het “IBAN-risico” zit dus vooral in geloofwaardige oplichting (betalingsdruk, nephelpdesk), niet in directe banktoegang. Ook automatische incasso is doorgaans niet de snelle route voor criminelen – en als er tóch een afschrijving gebeurt, kun je een SEPA-incasso meestal tot 8 weken terugboeken; bij een onterechte incasso heb je zelfs tot 13 maanden om dit te melden en terug te laten draaien.

3) Let extra op “betalingsdruk” en “verificatiedruk”

De rode draad in succesvolle fraude is emotie: nu handelen. Alles dat je onder druk zet om “nu” te betalen of “nu” te verifiëren: extra wantrouwen.

4) Afzender checken mag, maar is nooit bewijs

Een mail kan er perfect uitzien. Afzender/domein-check is nuttig, maar criminelen kunnen ook via omwegen overtuigende afzenders gebruiken. Zie het als signaal, niet als bewijs. Odido noemt info@mail.odido.nl als afzender voor notificaties; beschouw dat dus als hint, niet als hard bewijs.

5) Wachtwoord aanpassen kan, maar niet omdat het gelekt is

In de gedeelde informatie staat dat wachtwoorden niet betrokken zijn. Toch kun je natuurlijk altijd je wachtwoord hygiënisch opschonen (zeker als je hergebruik hebt). Maar het is geen “noodmaatregel” vanwege dit lek.

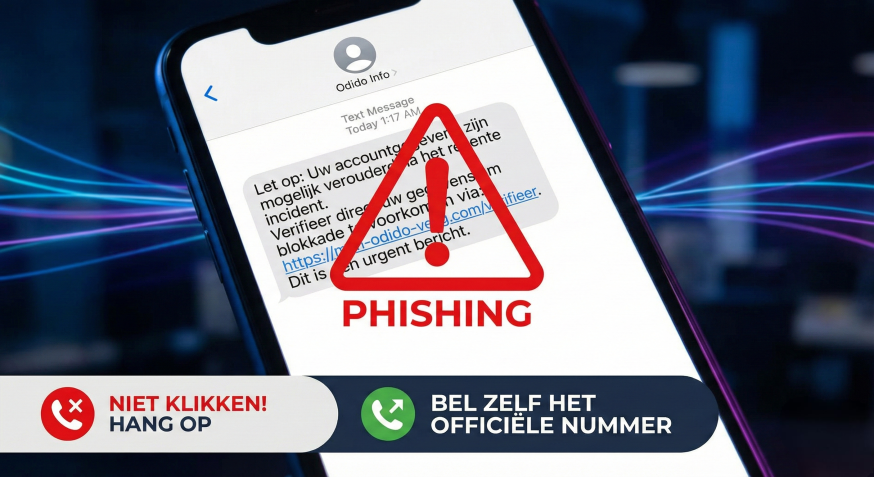

6) Onverwacht telefoontje? Hanteer de call-back rule

Figuur 5: De 'Call-back rule' in actie. Je belangrijkste verdediging tegen telefonische oplichting. Vertrouw het inkomende gesprek niet als er om gegevens of actie wordt gevraagd, maar neem zelf het initiatief via een officieel kanaal.

Word je gebeld door “Odido” of “je bank”?

- Hang op.

- Gebruik geen terugbelknop in sms’jes

- Zoek het officiële nummer op via site/app.

- Bel zélf via dat nummer terug.

- Dit is één van de meest effectieve antifraude-gewoontes die er is.

7) Controleer je BKR-registratie

Omdat ID-nummers en verloopdata zijn gelekt, kunnen oplichters proberen kredieten op jouw naam aan te vragen. Je kunt één keer per jaar gratis je BKR-overzicht opvragen om te controleren of er geen onbekende leningen op je naam staan.

Waar meld je verdachte berichten of schade?

Krijg je een verdacht sms’je/mail/WhatsApp/telefoontje: maak een screenshot (of noteer tijd/nummer), klik nergens op, zorg dat je direct deze spamberichten blokkeert op je telefoon en meld het bij de Fraudehelpdesk (zodat patronen zichtbaar worden). Zie je concrete schade (onbekende transacties, nieuwe begunstigden, accountwijzigingen): bel je bank via het officiële nummer en laat direct blokkeren/onderzoek starten. Gaat het om je telecomaccount: neem contact op met je provider via de officiële app/site.

Ben je onverhoopt toch slachtoffer van een datalek? Dit kunt u doen volgens de Autoriteit Persoonsgegevens.

De 'Gouden Regel': wat je nooit geeft

Geen wachtwoorden, geen pincodes, geen inlogcodes (ook niet “om te annuleren”), en geen identiteitsdetails via telefoon of link.

Extra rode vlag: wegwerp-mailadressen in verificatie-sms

Krijg je een verificatiecode waarbij in het bericht een gebruikersnaam/e-mailadres staat dat je niet herkent (bijvoorbeeld een wegwerp- of “disposable” maildomein zoals denipl.com)? Ga er dan van uit dat iemand probeert een account te koppelen of in te loggen. Deel de code nooit, klik nergens op en controleer zélf via de officiële app/site of je accountgegevens kloppen.

Heb je in een moment van paniek toch op een verdachte link geklikt en vermoed je een besmetting op je telefoon? Grijp dan direct in en lees hier hoe je snel malware verwijdert.

Security reality check: waarom contactcenter/CRM een kroonjuweel is

Voor security-lezers is de setting bijna belangrijker dan het merk. Een klantcontactsysteem is vaak een perfecte storm:

- Het bevat veel PII (persoonlijke data) op één plek.

- Het heeft veel gebruikers/rollen (klantenservice, supervisors, partners).

- Het hangt aan veel integraties (CRM, ticketing, e-mail, marketing tooling, identity providers).

- En het is gebouwd voor snelheid en service, niet voor “minimaal datatoegang”.

Figuur 6: CRM-systemen als digitale kroonjuwelen. Moderne klantcontact-omgevingen zijn een gewild doelwit omdat ze op één plek enorme hoeveelheden persoonlijke data combineren met diepe technische integraties.

Die “perfecte storm” is niet alleen technisch, maar ook menselijk: als aanvallers via phishing en een geloofwaardig telefoontje medewerkers zover krijgen om een extra beveiligingsstap goed te keuren, heb je in één klap toegang tot precies de plek waar service en snelheid belangrijker zijn dan frictie. Dat is ook waarom contactcenter-rollen, device-trust en phishing-resistente MFA (en vooral: géén goedkeur-flow via telefoon) zo bepalend zijn: je beschermt niet alleen een systeem, maar ook het beslismoment van de medewerker.

Die keten (phish + ‘ICT’-belletje + MFA-approve) laat precies zien waarom contactcenter-accounts zo’n aantrekkelijk doelwit zijn: één menselijk akkoord kan de technische drempel slopen, waarna scraping/export ineens schaalbaar wordt.

Dat maakt “draaien de diensten nog?” een te smalle vraag. De echte impact zit in: reputatie, phishinggolven, fraudepogingen, supportload, compliance en herstelkosten.

Wat “veel integraties” in de praktijk vaak betekent (zonder te speculeren over dit specifieke incident): meer accounts, meer permissiesets, meer tokens/sessies, en meer paden om data te exporteren (rapportages, API’s, bulk-queries). Elke extra koppeling is een extra plek waar identity & access management (IAM) fout kan aflopen – en elke extra rol is een extra kans op “te brede” rechten.

5 vragen die elke CISO nu stelt (zonder te speculeren)

- Wat was het initiële toegangspad (credentials, phishing, third party, iets anders)?

- Least privilege: wie kon exporteren/downloaden op schaal?

- Detectie: hoe snel werd het gezien, en wat was de dwell time?

- Exfiltratie-detectie/logging: wat is er zichtbaar aan uitgaand verkeer en downloads?

- Segmentatie/isolatie: waarom kon dit systeem zó veel klantdata in één klap prijsgeven?

Je hoeft als buitenstaander de antwoorden niet te raden – maar dit is wél de checklist waarmee je beoordeelt of een organisatie dit soort systemen als “kroonjuweel” behandelt.

Dat de menselijke factor bij dit soort aanvallen de zwakste schakel blijft, dwingt organisaties bovendien tot een actievere verdediging; zo is simulated phishing in 2026 uitgegroeid tot een onmisbare training om klantenservice en IT-personeel structureel te wapenen tegen AI-gedreven social engineering.

Directe actiepunten voor IT-teams en CISO's

- Check exportrechten en bulk-query permissies (wie kan “alles” zien?)

- Verhoog monitoring op exfil-signalen (outbound spikes, ongebruikelijke exports, nieuwe API-tokens)

- Draai een “least privilege” review op contactcenter/CRM-rollen + third-party accounts

Communicatie & incident response: wat werkt, wat schuurt

Wat sterk werkt in de informatievoorziening: één centrale plek met updates, een heldere “wel/niet”-lijst, en verwachtingsmanagement over de notificaties. Dat voorkomt dat klanten massaal gaan gokken of zelf scenario’s invullen.

Waar het voor veel lezers schuurt: “mogelijk” en “per klant verschillend” voelt vaag. Maar in incident response is dat vaak eerlijk: je kunt pas 100% hard zijn als je de impact per record goed hebt gevalideerd. Daarom helpt het om te denken in risiconiveaus (A/B/C): hoe meer categorieën samenkomen, hoe hoger de kans op overtuigende social engineering.

Brug naar het ‘menselijke’ gevolg: goede incidentcommunicatie is niet alleen “wat is er gelekt”, maar vooral “welke reflex moet ik als klant hebben”. En die reflex is in 2026 bijna altijd dezelfde: niet klikken, zelf checken, terugbellen.

Q&A over de datalek

Zijn wachtwoorden gelekt? Volgens de gedeelde informatie: nee – wachtwoorden van ‘Mijn Odido’ zijn niet betrokken.

Kan ik veilig blijven internetten/bellen/tv-kijken? De dienstverlening liep door; dit incident gaat om klantdata uit een contactsysteem, niet om het platleggen van het netwerk.

Wat als ik geen mail/sms krijg? Volgens Odido worden alleen klanten die geraakt zijn persoonlijk geïnformeerd via e-mail (afzender mail: info@mail.odido.nl – check ook je spam) óf per sms. Inmiddels is de termijn van 48 uur waarin Odido klanten informeerde verstreken. Heb je tot nu toe niets ontvangen, dan is dat een indicatie dat je niet tot de benaderde groep hoort. Blijf echter alert: 'meelifter-phishing' kan je alsnog bereiken nu het nieuws breed rondgaat en gedeeld is. Krijg je nu alsnog berichten die hierop inhaken? Behandel deze als zeer verdacht, klik nergens op en controleer altijd zelf de status in je account via de officiële app of site.

Staat de data al online? Voor zover nu bekend: niet gepubliceerd, maar het kan niet worden uitgesloten dat dit later alsnog gebeurt.

Moet ik mijn bank bellen? Niet standaard. Zet wél alerts aan en wees extra scherp op betaal- en verificatieverzoeken. Bel je bank als je concrete signalen ziet (onbekende transacties, rare verzoeken, dreigtelefoontjes).

Moet ik mijn rekeningnummer wijzigen of ben ik bang voor incasso’s? Banken benadrukken dat je met de gelekte gegevens niet kunt inloggen in je bankapp of internetbankieren, en dat het openen van de “incasso-route” voor criminelen omslachtig is. Het grootste risico blijft social engineering: jij die op het verkeerde moment iets bevestigt of betaalt. En als er tóch een ongewenste incasso plaatsvindt: je kunt SEPA-incasso’s meestal tot 8 weken terugboeken; bij onterechte incasso’s heb je tot 13 maanden om dit te laten corrigeren.

Moet ik mijn simkaart, rekeningnummer of ID vervangen? Meestal niet. Dit incident draait vooral om social engineering: overtuigende berichten/gesprekken die je naar een betaling, inlog of code moeten duwen. Een nieuw rekeningnummer of simkaart is zelden de eerste stap. Focus op: bankalerts, de call-back rule en nooit codes delen. Alleen bij concrete signalen (ongeautoriseerde transacties/incasso’s, zichtbare accountwijzigingen of herhaald misbruik) is opschalen logisch: bank/provider bellen via officiële kanalen.

Wat is het grootste risico voor consumenten? Niet “direct hacken van je account”, maar phishing/oplichting die door deze datamix veel overtuigender wordt.

Ben/Simpel: val ik hieronder? Ben wordt in berichtgeving genoemd als onderdeel van de getroffen set. Voor Simpel geldt op basis van de huidige informatie dat het vooralsnog niet lijkt te gaan om de getroffen groep, maar bij een incident op deze schaal kunnen details nog worden bijgesteld naarmate onderzoek vordert. Toch is het van belang om op verdachte berichtjes te letten en ontwikkelingen in de gaten te houden. NU.nl schrijft dat Odido-klanten (waar ook Ben en Simpel onder vallen) informatie krijgen. Los van die merkafbakening geldt: nasleep (phishing/OTP-pogingen) kan breder uitwaaieren dan de bevestigde set, óók als je niet zeker weet of je in een gelekte lijst zit. Daarom blijft het advies hetzelfde: klik niet, check zélf via de officiële app/site en pas de call-back rule toe bij telefoontjes.

Ik krijg ineens verificatiecodes (Simpel/Odido), ben ik gehackt? Meestal betekent dit dat iemand probeert in te loggen of een account te koppelen – niet dat ze al “binnen” zijn. Deel de code nooit. Log zelf in via de officiële app/site, controleer of je e-mail/gegevens kloppen en neem bij herhaling contact op met de provider.

Bekijk voor de meest actuele status ook de officiële veiligheidspagina van Odido over dit incident.

Afsluiter over de hack van Odido

Als je één zin onthoudt: dit is een social-engineering accelerant. De schade zit niet alleen in wat er is buitgemaakt, maar in hoe geloofwaardig criminelen daarmee kunnen klinken – juist omdat er geen “harde” signalen zijn zoals gelekte wachtwoorden die iedereen meteen laten schrikken.

Figuur 7: Laat je niet nep-informeren. Een duidelijk voorbeeld van een phishing-poging die inhaakt op het nieuws. De boodschap is simpel: klik nooit op de link, maar ga zelf naar de officiële website of app.

De komende weken is de meest waarschijnlijke nasleep: een golf aan overtuigende berichten en telefoontjes. En de beste verdediging is saai, maar effectief: niet klikken, zelf naar de officiële omgeving, en call-back rule.

De dreiging van online criminaliteit is tot slot groter dan velen denken; zo blijkt uit onderzoek uit 2024 dat online criminaliteit jaarlijks al 2,4 miljoen Nederlanders treft, waarbij vooral jongeren en online shoppers een aanzienlijk risico lopen – en juist dat onderzoek toont hoe grote schaal deze hack bij Odido is geweest, in vergelijking met wat normaal is in een jaar.